Effacer/cacher ses traces sur ordinateur

Ne soyez pas intimidé.e par la taille du document !

Vous pouvez consulter le sommaire sur la gauche, pour naviguer directement à l’endroit qui vous intéresse

Si vous avez des interrogations vis à vis de ce tutoriel, des choses que vous n’avez pas compris, ou par exemple des liens qui ne fonctionnent pas, n’hésitez pas à écrire un commentaire sur ce wiki, pour que nous puissions améliorer la compréhension de ce guide pour toutes et tous !

Les traces que nous laissons

Une des choses à faire en tant que rebel.le.s, si vous avez sur votre ordinateur des données potentiellement sensibles, relatives à votre activité de rebel.le, est de veiller à bien effacer les traces et données numérique que vous laissez sur votre ordinateur, ainsi que d’éviter d’en laisser, pour qu’elles ne puissent par être récupérées autrui.

En effet, lorsque nous utilisons notre ordinateur, nous laissons tout un tas de données sur ce dernier.

Ces données peuvent être de toute nature, il peut s’agir bien entendu de données liées à la navigation sur le web (navigateur, cookies, etc ...), dont nous montrons dans ce tuto comment s’en prémunir, mais il peut aussi s’agir d’autres données, comme :

-

Des logiciels que vous avez installés/utilisés, qui laissent des traces même une fois désinstallés.

-

Des « Journaux » donnant des informations sur ce qui s’est passé sur l’ordinateur, et potentiellement sur ce que vous avez fait dessus.

-

De fichiers « supprimés », mais qui peuvent en réalité toujours être récupérés.

-

Des méta-données de fichiers (je vous expliquerais de quoi il s’agit)

-

Ou pire encore, directement des traces de données confidentielles liées à votre activité militante, comme des documents de planification d’action, des coordonnées, etc …

Les guides

Pour vous prémunir de tout ces désagréments, je vais vous présenter dans ce tutorielguide sera divisé en 3 parties :

Effacer les traces de votre ordinateur :

CommentComment effacer les traces existantes sur votre ordinateur (fichier « supprimé » mais récupérable, logiciels, méta-données)- ICI

- ICI

Guide

Chiffrer vos données militantes :

Comment chiffrer vos données militantes, tout en les protégeant des autorités.

Guide

Utiliser une clé USB bootable :

Et pour finir, combiné au deuxièdeuxième point, la méthode ultime pour ne laisser aucune trace sur votre ordinateur : La clé USB bootable !

Nous ne supprimons par réellement nos fichiers

Sachez que même lorsque vous pensez avoir réellement effacé des données, ces dernières laissent toujours des traces.

Dans le cas d’un Gouuide plusieurs fichiers/dossiers supprimés sur votre PC, même en fois la corbeille vidée, ces derniers restent physiquement présents sur votre disque dur. En effet, lorsque nous supprimons un fichier, ce dernier n’est pas réellement « supprimé », mais marqué comme « à supprimer », il reste cependant physiquement sur le disque dur, jusqu’à ce que d’autres données ne l’écrasent. Il existe, sur les différents systèmes d’exploitation (Windows, Linux, Mac OS) des logiciels ou des commandes, pour vous permettre de réellement supprimer le fichiers/dossiers qui vous intéressent, en écrasant leurs données sur le disque dur, pour qu’on ne puisse pas les récupérer

Comment « réellement » supprimer vos données ?

Je vais vous présenter ici quelques logiciels/commandes qui peuvent vous permettre de réellement supprimer vos données.

(Attention, soyez extrêmement vigilant.e sur les fichiers que vous supprimez, il ne pourront pas être récupérés !)

Vous n’êtes bien entendue pas obligé.e de le faire pour le moindre fichier personnel, mais je le recommande fortement si ce sont des fichiers sensibles, et que vous ne voulez pas qu’on puisse les récupérer

Je vous montrerais également comment effacer toutes traces de fichiers supprimés par le passé sur votre ordinateur. Cela peut être utile si vous voulez vous assurer qu’il ne reste plus aucune traces de fichiers sensibles sur l’espace libre de votre disque dur

Sur Windows :

Nous pouvons trouver sur Windows les 2 logiciels/commandes suivantes pour écraser des fichiers :

Le logicielEraser

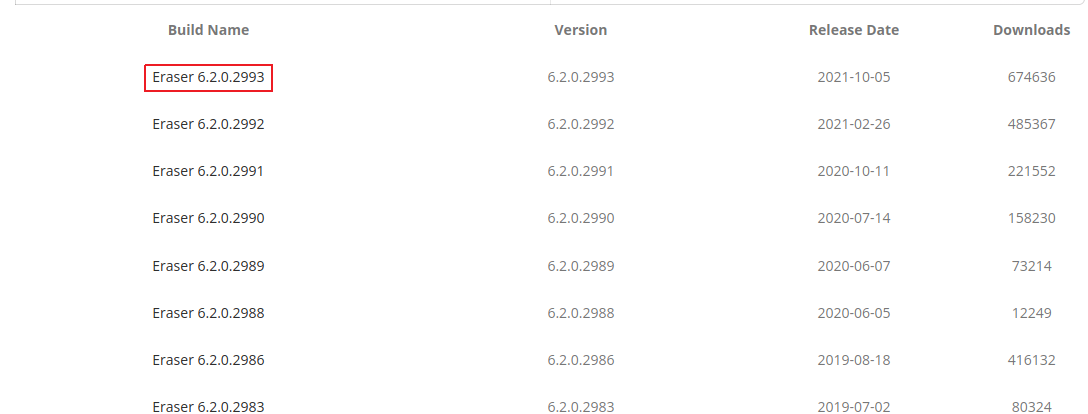

Si vous souhaitez télécharger Eraser, attention à ne pas vous faire avoir par les faux liens de téléchargement pouvant apparaître sur la page, il s’agit potentiellement de liens frauduleux ou pointant vers des publicités.

Vous devez cliquer sur une des versions listées en dessous du paragraphe, de préférence la première (qui est la plus récente)

Attention : Dans son utilisation, Eraser se base sur une liste de « tasks », correspondants aux fichiers/dossiers que l’on souhaite écraser, et pouvant être lancés manuellement ou automatiquement. Cette liste de « tasks » n’est pas supprimée automatiquement après avoir été lancée, je vous recommande donc de faire clique droit > Delete task après l’avoir lancé si vous ne voulez pas qu’on puisse savoir que vous avez écrasé tel fichier ou dossier

La commandesdelete(Cliquez icipoursavoircommentouvrir l’invite de commande)

Purger l’espace libre du disque dur

(Cliquez ici pour savoir comment ouvrir l’invite de commande)

Vous pouvez également vous assurez qu’il ne reste plus aucune trace d’anciennes données supprimées sur votre disque dur, en exécutant des commandes qui vont automatiquement purger/écraser l’espace libre.

La défragmentation du disque dur permet de purger les données marquées comme supprimées.Cliquez ici pour savoir comment défragmenter un disque dur sur Windows 10

La commande sdelete permet notamment d’écraser l’espace libre de votre disque dur, avec la commande suivante :sdelete.exe -c C: Vous pouvez faire la même chose sans avoir à installer sdelete avec la commande suivante : cipher /wC:

« cipher » étant déjà installé de base sur Windows

Je vous conseille fortement de fermer un maximum de logiciel sur votre ordinateur avant l’exécution de cette commande

Une fois la commande lancée, soyez patient.e, cela va prendre un certain temps

Sur Mac OS :

À compléter

Note1 : De OS 10.4 à 10.10 il existe une fonction de "vider la corbeille en mode sécurisé ". Cette fonction ayant pour but d'effacer les documents de manière fiables (information que l'on retrouve sur de nombreux sites) est en réalité limitée. Elle a d'ailleurs été supprimée depuis OS 10.11 car elle n'est pas réellement efficace en fonction du matériel (disque) utilisé. Donc si vous ne maîtrisez pas quel type de matériel votre Mac est équipé, ou ne maîtrisez pas les limitations de cette fonction, ne la considérez pas comme fiable.

La commande rm -P permet d'écraser un fichier en écrivant plusieurs fois. La encore, en fonction du matériel utilisé elle peut avoir des limitations sur son efficacité. Cependant elle reste la fonction native la plus simple installée par défaut.

Point d'attention : Apple aime bien sécuriser vos données. Ceci implique donc de nombreuses copies réalisées un peu partout. Par exemple dans iCloud ou TimeMachine. Effacer vos données de votre ordi n'implique donc pas que la donnée en question ne reste pas accessible sur d'autres supports.

Pour de plus amples informations sur MAC : https://ssd.eff.org/fr/module/guide-pratique-supprimer-vos-donn%C3%A9es-en-toute-s%C3%A9curit%C3%A9-sous-macos

Sur Linux :

(Cliquez ici pour savoir comment ouvrir l’invite de commande)

Il existe sur Linux la commande shred pour écraser des fichiers, déjà installée de base, dont voici une documentation plus complète ici

Pour simplement supprimer (définitivement) un fichier, vous pouvez faire :sudo shred -uvz <fichier>

Pour écraser tout un dossier, vous pouvez taper les commandes suivantes :IFS=$'\n' (Nécessaire si certains noms de fichiers contiennent des espaces)sudo shred -uvz $(find <dossier> -type f) rm -rf <dossier>

Purger l’espace libre du disque dur

(Cliquez ici pour savoir comment ouvrir l’invite de commande)

La défragmentation du disque dur permet de purger les données marquées comme supprimées.Cliquez ici pour savoir comment défragmenter un disque dur sur Linux

Il existe aussi sur Linux la commande sfill permettant de purger tout l’espace libre du disque dur, vous devez cependant installer le paquet secure-delete pour avoir accès à cette commande.

Si vous êtes sur une distribution Debian de linux (Ubuntu, Tails, Linux mint, Pure OS) :sudo apt-get install secure-deleteICI

Si vous êtes sur une distribution basée sur Red Hat (Fedora, CentOS) :sudo yum install secure-delete

Une fois la commande sfill installée, voici des exemples de syntaxes de la commande sfill :

Purger tout l'espace libre du disque dur :sudo sfill -v /

Purger l’espace libre un peu plus rapidement, en réécrivant moins de fois les donnéessudo sfill -vl /

Purger l’espace libre encore plus rapidement, en réécrivant encore moins de fois les donnéessudo sfill -vll /

Purger l’espace libre encore plus rapidement, encore moins sécurisé :sudo sfill -vfll /

Ces commandes prennent un temps conséquent pour purger/écraser tout l’espace libre du disque dur, je vous conseille de trouver une occupation en attendant.

Comment « réellement » désinstaller nos logiciels

En plus des fichiers eux mêmes, vous pouvez également vouloir désinstaller des logiciels sensibles, dont vous ne souhaitez pas laisser de traces sur votre ordinateur, et vous n’allez bien entendu pas utiliser un logiciel comme Eraser, ou shred sur chaque fichier relatif au logiciel pour cela, ce serait beaucoup trop long.

Je vais vous proposer à la place quelques logiciels ou commandes qui vont supprimer automatiquement toutes les traces qu’ils trouveront de ce que vous souhaitez désinstaller

Après ces « purge » faites, vous aurez la possibilité d’écraser l’espace libre de votre disque, pour vous assurez qu’on ne puisse pas, même en récupérant les fichiers supprimés, savoir que vous avez utilisé tel logiciel.

Bien entendu, le risque 0 de retrouver des traces des logiciels supprimés sur l’ordinateur n’existe pas, mais utiliser ces techniques le diminue drastiquement

Sur Windows :

Il existe sur Windows le logiciel Revo Uninstaller, ce dernier va supprimer toutes les traces qu’il peut trouver d’un logiciel donné.

Vous pouvez le télécharger iciLe site propose des versions payantes de ce logiciel, mais la version gratuite est suffisante.

Voici un petit tutoriel ici

Point de restauration système : Il est parlé dans le tuto ci-dessus de créer un point de restauration système. Cela offre une sécurité au cas où la désinstallation du logiciel nuit au fonctionnement de Windows.Cependant, si vous voulez vraiment effacer les traces de votre logiciel, je vous conseille soit de décocher la case, soit de bien veiller à supprimer le point de restauration système une fois le logiciel désinstallé.

Après Revo Uninstaller :

Après votre ou vos logiciels supprimés par Revo Uninstaller, pensez à vider la corbeille.En effet, Revo Uninstaller risque de mettre dans la corbeille certains fichiers liés au logiciel, ainsi, en plus de laisser des traces, ces derniers ne seront pas écrasés si vous utilisez une commande pour écraser l’espace libre de votre disque dur.

Une fois Revo Uninstaller utilisé, et votre corbeille vidée, vous pouvez, en plus, écraser l’espace libre de votre disque dur, pour être sûre que même le fichiers supprimés associés au logiciel désinstallé ne pourront pas être récupérés

Pour se faire, vous pouvez vous rendre à cette section, qui vous montre comment faire.

Cette action peut prendre un certain temps pour s’exécuter

Sur Linux :

(Cliquez ici pour savoir comment ouvrir l’invite de commande)

Vous pouvez d’abord lister tout les paquets installés avec la commande :sudo apt list –installed

Ou bien lister les paquets qui vous intéressent, en filtrant par nom, avec cette commande :sudo apt list –installed | grep <filtre> Remplacez <filtre> par ce que vous voulez.

Vous pouvez ensuite purger le logiciel souhaité, avec la commande :sudo apt-get purge <logiciel> Remplacer <logiciel> pour le nom de logiciel à purger

Après la purge

Une fois votre ou vos logiciels purgés, vous pouvez, si vous le souhaitez, purger/écraser l’espace libre du disque dur, pour vous assurer qu’on ne pourra pas trouver de trace des logiciels désinstallés, à partir des fichiers supprimés.

Pour cela, rendez vous dans cette section

L’écrasement/purge de l’espace libre du disque dur peut prendre un temps assez conséquent

Effacer les méta-données

Parmi les différents types de traces que vous pourriez avoir besoin d’effacer sur votre ordinateur, il y a aussi les méta-données.

Les méta-données sont toutes les données qui tournent autour de la donnée « principale » d’un fichier.Pour donner un exemple plus clair, une photo peut avoir comme méta-donnés, l’appareil qui a servit à prendre la photo, la localisation correspondante au lieu d’où a été prise la photo, etc …

Ainsi, dans un fichier, en plus des données « principales » (par exemple, l’image en elle même dans le cas d’une photo), peuvent également êtres stockées d’autres données relatives à cette donnée « principale ».

Ces méta-données peuvent contenir des informations auxquelles vous n’avez pas envie que d’autres personnes n’aient accès.

Si vous avez par exemple pris des photos d’une action, il peut être pertinent d’y effacer les méta-données, avant de les publier sur internet

Je vais donc vous montrer comment effacer ces méta-données.

Vous pouvez également consulter ce guide, pour effacer les métadonnées d’une image, avec Gimp 4

Signal

Signal, l’application de communication chiffrée que nous utilisons souvent au sein d’XR a la faculté de supprimer automatiquement les méta-données des photos/vidéos qu’on envoie.

Si vous envoyez par Signal, à quelqu’un, des photos ou vidéos que vous avez prises, leurs méta-données seront automatiquement supprimées

ExifCleaner

ExifCleaner est un outil simple d’utilisation, disponible à la fois sur Windows, Linux et MacOS, qui va automatiquement retirer les méta-données de tout les fichiers glissé-déposé dans sa fenêtre.

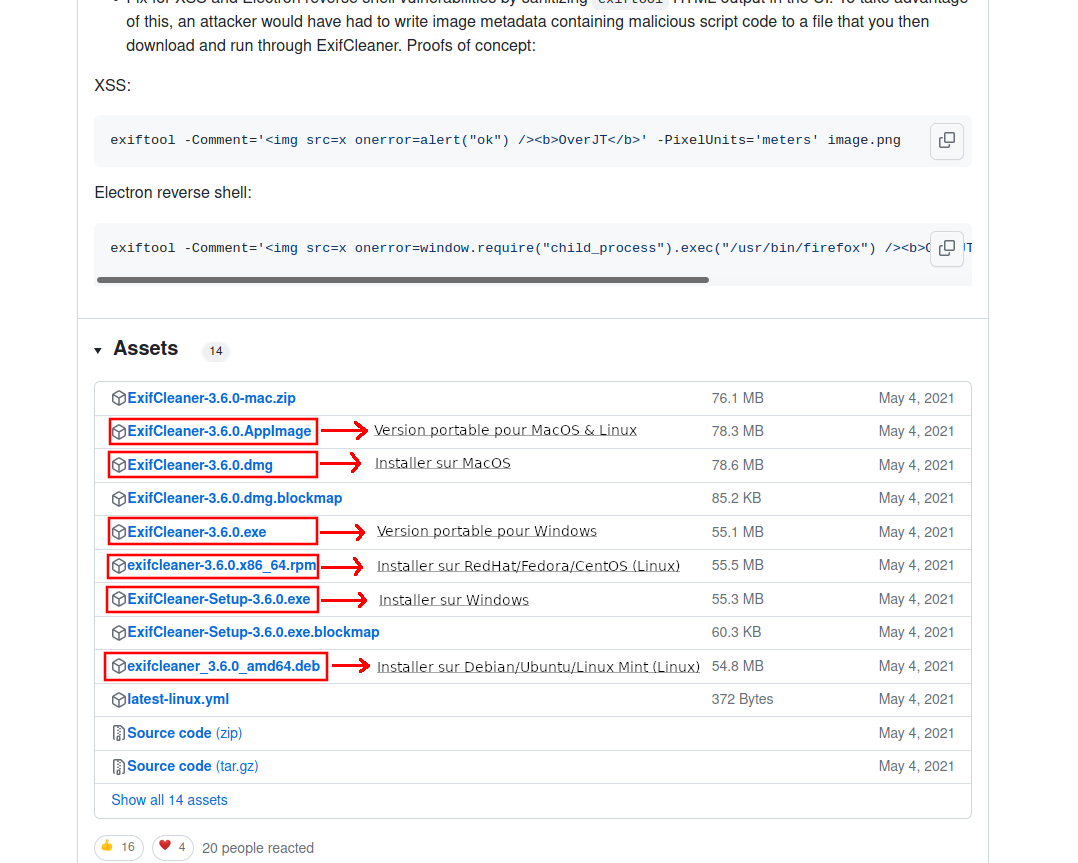

Pour l’installer rendez vous sur cette page.

Vous pouvez choisir le fichier à télécharger, en fonction de votre système d’exploitation, et de si vous voulez l’installer ou utiliser la version portable :

(Pour savoir ce qu’est un système d’exploitation, cliquez ici)

La version portable signifie qu’il suffit simplement de lancer le fichier, pour lancer le logiciel, là où la version « installation » installe le logiciel sur votre ordinateur avant de pouvoir le lancer.

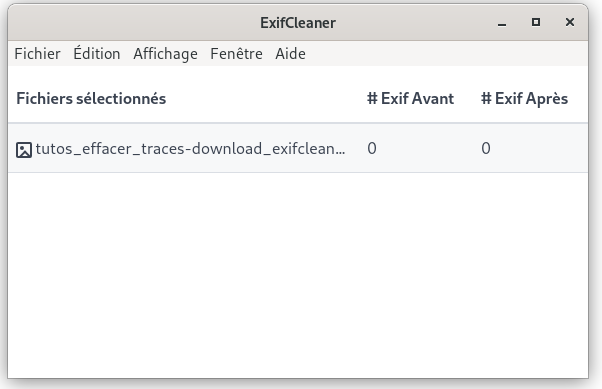

Une fois lancé, vous avez une fenêtre qui s’ouvre, et vous avez simplement à glisser/déposer le/les fichiers dans la fenêtre pour effacer automatiquement leurs méta-données.

Exiftool

(Cliquez ici pour savoir comment ouvrir l’invite de commande)

Il existe également un outil en ligne de commande, assez efficace, qui s’appelle « exiftool ».Cet outil est déjà installé de base sur le système Tails, cependant, si vous avez besoin de l’installer, vous pouvez faire une des choses suivantes :

Si vous êtes sur Ubuntu :Exécuter cette commandesudo apt install libimage-exiftool-perl

Si vous êtes sur un autre système d’exploitation :Suivre les instructions de ce lien dans la section correspondante à votre système d’exploitation : https://exiftool.org/install.html

Voici quelques exemples de commandes.

Voir les méta-données d’un fichier :exiftool "<nom-du-fichier>"

Effacer toutes les méta-données d’un fichier :exiftool -all= "<nom-du-fichier>" (l’espace entre le « all= » et le nom du fichier est à garder)

Effacer toutes les méta-données de tout les fichiers d’un dossier :IFS=$'\n' (Nécessaire si certains noms de fichiers contiennent des espaces)exiftool -all= $(find <dossier> -type f)

Vous pouvez également voir ce tutoriel en ligne pour plus de détails

Chiffrer vos données avec Veracrypt

Maintenant que nous avons vue dans la partie précédente des techniques pour effacer efficacement les traces de fichiers/logiciels sensibles de votre ordinateur, nous allons maintenant nous attaquer à une autre étape, celle du chiffrement des données !

Au delà des fichiers/logiciels sensibles dont vous voulez potentiellement effacer les traces, vous avez sans doute aussi besoin d’en stocker dans le cadre de vos activités, il est donc primordial de bien les protéger.

Pour cela, nous recommandons chez XR un logiciel assez puissant, et rapide à prendre en main en terme de chiffrement des données, qui s’appelle Veracrypt.

Ce logiciel sert à chiffrer à la fois des supports de stockages, que des fichiers. Vous pouvez par exemple créer un faux fichier, en .png, ou .dll par exemple, et y mettre votre volume chiffré. Il ne sera ainsi possible de savoir que ce fichier est en réalité un volume chiffré, qu’en essayant de l’ouvrir avec Veracrypt.

Mais trêve de balivernes ! Je vous donne ici le lien vers un tutoriel bien plus détaillé sur le fonctionnement et les particularités de ce logiciel, et comment l’utiliser :

Tutoriel VeraCrypt : Cliquez ici

Attention :

Malgrés le fait que vos données soit chiffrées bien au chaud dans un volume VeraCrypt, il reste important d’avoir des copies, car le risque de perdre vos données est toujours présent.Ces copies peuvent par exemple être d’autres volumes VeraCrypt sur d’autres ordinateurs.Vous pouvez également les mettre sur un drive, de préférence chiffré, comme Proton Drive, vous permettant de toujours pouvoir accéder à vos données même si tout vos disques dur ont étés perquisitionnés par les FDOs !

Et après

Une fois votre ou vos volumes chiffrés, il peut être risqué de les déchiffrer et de travailler dessus depuis votre ordinateur « normalement ». En effet, même une fois chiffrés, votre ordinateur risque de mémoriser l’emplacement les fichiers qui ont été manipulés, l’activité que vous avez eu, et c’est encore pire s’il est infecté !

Vous devez sûrement vous dire, « Mais comment je fais dans ce cas pour faire mon business ? » et c’est une très bonne question ! Cela nous ramène à la 3ème partie de notre tutoriel, qui va concerner les clés USB bootables !

Clé USB bootable

Nous allons maintenant, dans la dernière partie de ce guide, présenter les clés USB bootables.Afin que vous puissiez comprendre ce que vous faites, je pense qu’il est nécessaire de passer par quelques petites explications théoriques.

Mais c'est quoi au juste une clé USB bootable ?

Explication brève : Système d’exploitation

Avant d’expliquer ce qu’est une clé USB bootable, il est d’abord nécessaire d’expliquer brièvement ce qu’est un système d’exploitation.

Généralement, quand nous démarrons notre ordinateur, ce dernier démarre sur ce qu’on appelle un système d’exploitation (Operating System ou OS), cet « OS » peut être Windows, MacOS, Linux, etc. C’est cet OS qui vous permet en gros d’utiliser votre ordinateur

Ce dernier est généralement stocké sur le disque dur interne.Il stocke sur votre disque dur tout un tas d’informations, comme les logiciels que vous avez installé, les fichiers que vous stockez, etc …En plus de ça, il peut également retenir des données concernant l’utilisation que vous avez fait de votre ordinateur, que ce soit les logiciels que vous avez ouvert, les fichiers que vous avez utilisé, etc… Dans le pire des cas, il peut même être « compromis » ou « infecté », pour enregistrer tout un tas d’informations supplémentaires qui seront directement envoyées à « l’attaquant », comme les frappes de votre clavier (keylogger), ou tout autre détail concernant votre activité numérique.

Le but de la clé USB bootable

C’est pour éviter, ou du moins diminuer tout ces risques, que nous recommandons l’utilisation d’une clé USB bootable.Le principe de cette clé USB bootable est de stocker une sorte de mini système d’exploitation, ainsi, au lieu de démarrer sur le disque dur, votre ordinateur démarrera sur l’OS de votre clé USB.

Nous appelons cela un « Live CD » ou « Live USB ». La particularité de cette méthode, est que le « mini » système d’exploitation hébergé sur votre clé USB ne retiendra aucune information, que ce soit d’éventuels logiciels installés, les fichiers utilisés/créés, les logiciels utilisés, etc … Il y aura déjà installé de base tout les logiciels dont vous avez besoin, comme VeraCrypt, Libre Office, un gestionnaire de mode passe, Tor, Gimp, etc …

Où stocker vos données militantes ?

Étant donné que le système d’exploitation de la clé USB ne retient en lui même aucune information, vous vous demandez sûrement comment faire pour travailler sur vos données ?

Disque dur ou périphérique externe

Il peut y avoir comme première solution de stocker vos données sur un autre support de stockage que la clé USB, cela peut être une autre clé USB, ou disque dur externe, ou tout simplement le disque dur interne de votre ordinateur, accessible quand vous avez démarré sur votre clé bootable.

Quelque soit le support de stockage sur lequel vous stockez vos données militantes, je vous recommande bien évidemment de les mettre dans un volume VeraCrypt, caché de préférence.

Dans le tutoriel de la partie 2 sur VeraCrypt, vous voyez comment créer un volume VeraCrypt sur votre ordinateur. Ce volume, qui est stocké sur le disque dur interne de votre ordinateur, peut très bien être accessible une fois que vous avez démarré sur votre clé USB bootable

La persistance

La persistance consiste à créer, à part, sur votre clé USB bootable un « espace » sur lequel vous pourrez y stocker vos données.Ainsi, même si le système d’exploitation en lui même ne stocke rien, vous pourrez stocker sur cet espace toutes vos données militantes.

Cet espace peut être chiffré de base, tout comme il peut ne pas l’être en fonction de la solution utilisée. Dans les 2 cas, je vous suggère fortement de mettre vos données dans un volume VeraCrypt caché si vous les stockez sur la persistance de la clé USB.

En effet, même si la persistance est chiffrée, les autorités pourront vous obliger à leur donner le mot de passe de déchiffrement, pour accéder aux données.

Si ces données sont elles même dans un volume VeraCrypt caché, vous aurez ensuite juste à leur donner le mot de passe du « faux » volume VeraCrypt, pour qu’ils n’accèdent pas à vos vrais données militantes

Maintenant, la pratique !

Maintenant que vous avez survécu à l’explication théorique du pourquoi du comment, il est temps de passer à la pratique.

Tails

Nous recommandons actuellement chez XR, le système Tails.

Tails est un système d’exploitation portable, installable sur clé USB, conçus pour éviter la surveillance, les publicités, la censure, et est particulièrement bien adapté à notre cas de figure.

Tails a également comme particularité de passer par le réseau Tor, tout ce que vous faites quand vous allez sur internet passe par ce réseau Tor.

Si vous voulez savoir ce qu’est le réseau Tor, vous pouvez consulter le tutoriel sur comment naviguer en se protégeant ici

Si vous souhaitez en savoir plus sur le fonctionnement de Tails, vous pouvez vous rendre ICI

Sécurité : Attention à la persistance !

Vous pouvez sur Tails stocker certaines de vos données sur la persistance de la clé USB.Cette persistance est chiffrée, mais les autorités pourrons légalement vous obliger à donner le mot de passe, pour déchiffrer cette persistance.

Pour éviter qu’ils accèdent aux données de votre persistance, vous pouvez soit :- Éviter qu’ils n’accèdent à votre clé USB, mais ce n’est pas garanti.- Rajouter sur votre persistance un volume VeraCrypt caché, pour ça, vous pouvez soit : - Copier sur cette persistence un volume Veracrypt que vous avez déjà créé au préalable, depuis le disque dur de votre ordinateur par exemple - Créer le volume VeraCrypt directement sur la persistence, depuis Tails, cependant il faut d’abord que vous installiez VeraCrypt qui n’est pas présent de base sur Tails, à partir de ce tutoriel

Accéder à vos volumes VeraCrypt

Bien évidemment, vous pouvez accéder à vos volumes VeraCrypt depuis Tails.

Il faut savoir que le logiciel VeraCrypt tel que présenté dans la deuxième section de ce guide n’est pas installé de base sur Tails, cependant vous n’en n’avez pas besoin pour ouvrir vos volumes, car il existe sur Tails un gestionnaire permettant de le faire (mais pas d’en créer), dont vous pouvez voir le tutoriel ici.

Si votre volume VeraCrypt se trouve autre part que sur votre persistance, comme sur un disque dur externe, ou sur votre disque dur interne, Tails vous demandera un mot de passe administrateur pour pouvoir y accéder. Pour savoir comment définir ce mot de passe administrateur, cliquez ici

Installer/utiliser Tails

Concernant les étapes de l’installation et de l’utilisation de Tails, il existe sur les site des tutoriels très complets que je vais vous partager ici :

Cliquer pour tutoriel installation/utilisation de Tails

Mettre à jour Tails

Il peut être important de régulièrement mettre à jour la version de Tails présente sur votre clé USB.