Article 6). Tout accès vers internet est enregistré dans des journaux (logs) et souvent les flux chiffrés sont décryptés. C'est facilement repérable sur un pc, un peu moins sur un téléphone.

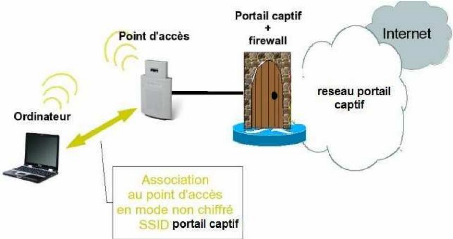

Dans ce cas, lors de l'utilisation du WiFi, vous êtes redirigés vers une page d'authentification qui demande à connaître :

* N° de chambre,

* Numéro de téléphone pour recevoir un code par SMS. Le pire. Vous êtes automatiquement relié a votre identifiant téléphonique, voir ci-dessus les impacts.

* Votre nom

* Votre email

* Tout autre type d'information.

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2022-11/CZTXG0OMvD4JagyS-image-1668375037664.png)

Dès que vous avez ce type de page vous pouvez être certain que vous n'aurez pas un accès direct à Internet comme avec votre box, mais que tout va être enregistré dans un journal (log).

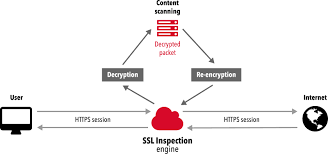

De plus, même si vous naviguez en chiffrant vos communications, cela est très souvent insuffisant. Les Portails ou les routeurs du restaurant, hôtel... peuvent faire de l'inspection SSL. Ils déchiffrent vos communications pour voir l’intérieur des messages. C'est également repérable car vous devez avoir une alerte de sécurité sur votre client de mail, navigateur web etc... Le routeur va se substituer à vous lors de la connexion avec le site internet et vous renvoyer les informations sur votre téléphone avec son propre certificat.

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2022-11/w8WhxKyD2IKb8w37-image-1668375072589.png)

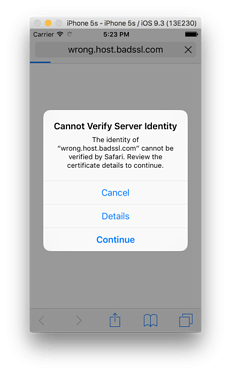

Votre téléphone ne reconnaissant pas le certificat d'origine doit vous alerter.

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2022-11/kD4x058MEok3grsh-image-1668375115048.png)

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2022-11/Pwb8GPjIXqfc0ckm-image-1668375125205.png)

Dans tous les cas, vous devez vous déconnecter et supprimer le réseau de vos paramètres WiFi de votre téléphone sinon il essayera de nouveau de s'y connecter.

Références :

- (fr) [Wikipedia sur le système IMSI-catcher](https://fr.wikipedia.org/wiki/IMSI-catcher)

- (en) [Wikipedia page on the Stingray system](https://en.wikipedia.org/wiki/Stingray_phone_tracker).

- (en) [Article in The Intercept on Stingray systems ](https://theintercept.com/2016/09/12/long-secret-stingray-manuals-detail-how-police-can-spy-on-phones/)

▶️ [Suivant : Sécurité du téléphone, fiche 3](https://base.extinctionrebellion.fr/t/securite-du-telephone-3-communication-securisee/48416)

# Sécurité du téléphone: 3 - Communication sécurisée

Contenu transféré depuis la base: [Sécurité du téléphone: 3 - Communication sécurisée](https://base.extinctionrebellion.fr/t/securite-du-telephone-3-communication-securisee/48416)

# Préambule

Ce guide est le dernier d'une série de trois. Avant de le lire, assurez-vous d'avoir :

- lu le 1 : [protéger son téléphone face aux services de police et de justice](https://wiki.extinctionrebellion.fr/books/securite-militante/page/securite-du-telephone-1-comment-chiffrer-son-telephone)

- lu le 2 : [protéger son téléphone du traçage](https://wiki.extinctionrebellion.fr/books/securite-militante/page/securite-du-telephone-2-tracage-par-gsm-et-wifi)

> **Menace type :** en amont d'une action, la police, les entreprises adverses... travaillent avec les opérateurs mobiles et les compagnies d'internet pour rassembler des preuves sur les membres de l'équipe et/ou saboter et/ou surveiller l'action.

Même si on a chiffré le contenu de nos téléphones, et que l'on s'assure de ne copier aucune donnée vers un cloud comme iCloud ou Dropbox, nous diffusons des informations chaque fois que nous communiquons via notre appareil. Lorsque que nous sommes sur WiFi, nous utilisons un routeur local et les infrastructures du fournisseur d'accès internet (FAI) auxquelles le routeur est connecté. Lorsque nous utilisons le réseau mobile, nous communiquons via une antenne à une tour relais, qui est reliée à un opérateur mobile.

Si nous passons un appel, les données transitent sur le réseau vers l'opérateur du destinataire. Sans un chiffrement suffisant, sur les dizaines d'appareils qui composent l'itinéraire, le contenu peut être enregistré à chaque étape. L'appel relie deux cartes SIM qui sont deux points identifiables. Si nous échangeons via un chat, les données vont du réseaux à une plateforme comme Facebook Messenger, Twitter ou Mattermost, sur laquelle les données sont sauvegardées et ensuite téléchargées par le(s) destinataire(s). Dans le cas du chat, les données vont d'un compte à un autre avec des données d'identification pour chaque compte.

> :information_source: Les téléphones ont fait leurs preuves sur les actions et sont extrêmement avantageux pour la coordination, la photographie, le témoignage en direct des violences policières... C'est parfaitement normal de vouloir en prendre un. Mais attention : un téléphone non chiffré est extrêmement critique. Les données, facilement accessibles, peuvent être utilisées pour incriminer les personnes de l'équipe présentes dans vos contacts.

Assurez-vous d'avoir suivi la procédure pour [protéger son téléphone face au service de police et la justice](https://base.extinctionrebellion.fr/t/securite-du-telephone-1-saisie-par-la-police/48382) si vous voulez bénéficiez des avantages du téléphone en action.

On rappelle qu'il n'est pas important que tout le monde ait son téléphone et il est plus sûr de ne désigner que quelques personnes qui en aient. Sur le terrain, il est alors préférable de favoriser la communication via des messagers et des signes. Il faut toujours considérer que le téléphone peut être saisi et que vous pourriez ne pas le revoir.

# Sécurisé ou non-sécurisé : savoir où se trouve la frontière

La séparation entre vie personnelle et vie militante est souvent floue et elle l'est aussi dans l'utilisation de nos plates-formes, ce qui représente un risque. Pour cette raison, il est bon de développer le réflexe de partitionner complètement les deux.

## La situation :

1. Votre opérateur mobile est légalement obligé de collaborer avec les services de maintien de l'ordre.

2. Votre fournisseur internet est légalement obligé de collaborer avec les services de maintien de l'ordre.

3. Les réseaux sociaux et Google sont obligés de collaborer avec les services de maintien de l'ordre.

4. Le data center qui héberge Organise.Earth est légalement obligé de collaborer avec les services de maintien de l'ordre.

Dans les trois premiers cas, les fournisseurs sont contraints de transmettre les données et/ou autoriser leur accès dans le cadre d'une enquête. Dans le quatrième cas, le fournisseur est également obligé, à la différence que le disque dur sur lequel se trouvent les données est fortement chiffré. Des chiffrements de premier ordre, réputés pour ne pas être cassables, sont utilisés à la fois dans les couches de bases et les couches systèmes. On fournit donc une grosse brique hermétique aux autorités. Mais contrairement aux trois autres cas, si Organise.Earth est saisi, les communications s'arrêtent pendant le temps nécessaire à la restauration de sauvegardes antérieures. Cela peut prendre des jours voire une semaine, en fonction des circonstances.

## Règles empirique (qui s'appuie sur l'expérience) :

:arrow_right: Utiliser des messages chiffrés de bout en bout pour quoi que ce soit de potentiellement sensible aujourd'hui ou dans le futur (des exemples sont proposés à la fin). Les preuves incluent les noms, les plans, les déclarations d'intentions.

:arrow_right: Toujours respecter la vie privée et l'anonymat des personnes avec lesquelles vous êtes engagé·e·s. *Ne pas utiliser les vrais noms, les numéros de téléphones et adresses lorsque vous y faites référence.* Aider les autres rebelles à faire de même. N'envoyez à personne des preuves qu'un⋅e rebelle est impliqué⋅e dans une action.

:arrow_right: Toujours éviter de donner les informations personnelles de membres de votre équipe ou de vous-mêmes à des entreprises comme Google ou Facebook, des entreprises qui ont une longue histoire de collaboration avec la police.

:arrow_right: Créer un email et une identité pseudonyme pour des évènements XR lorsque c'est possible. Aller changer les comptes existants si besoin et changer l'adresse mail et l'identité associées.

:arrow_right: Si vous risquez de vous faire arrêter, assurez-vous que les données de vos appareils sont inaccessibles aux mains des enquêteurs. Ayez connaissance de vos droits au moment de l'arrestation. Et supposez que vous risquez de ne jamais revoir vos appareils et que s'ils vous sont rendus, ils doivent être considérés comme compromis.

# Messages et appel chiffré de bout-en-bout

Depuis 2013, il existe différentes solutions de chiffrement de bout-en-bout (*end-to-end : E2E*) pour les smartphones. Le chiffrement de bout-en-bout est une méthode *zero-knowledge* qui assure le chiffrement tout le long de la transmission, du transport au stockage, de l'origine à la destination.

Ces solutions présentent des niveaux de fonctionnalité et sécurité variés. On présente ici trois applications E2E. WhatsApp, Threema et Telegram ne seront pas présentées car elles présentent toutes des problèmes de sécurité et/ou ont des mauvaises pratiques d'implémentation.

## Signal, de Open Whisper Systems

Signal est probablement la plus populaire, en partie parce que le Signal Protocol est largement estimé par les ingénieurs en sécurité informatique et les cryptographes, et parce que Open Whisper System avait six mois d'avance sur la plupart de ses concurrents et a distribué un service avec des fonctionnalités de bases correctes. Sa popularité lui permet de s'étendre encore davantage.

Signal est basé aux Etats-Unis, où elle doit composer avec le FBI. Elle ne conserve aucune metadonnée des utilisateurs. Néanmoins, il s'agit toujours d'un service centralisé et donc toujours d'un point de défaillance unique.

Bien que le chiffrement de bout en bout soit efficace, vous devez néanmoins donner votre numéro de téléphone mobile comme identifiant pour faciliter l'invitation d'une nouvelle personne sur le réseau. Les numéros de téléphones (comme expliqué précédemment) sont les plaques d'immatriculation de vos téléphones. Gardez cela en tête en utilisant Signal.

> :warning: Par précaution, surtout pour vos contacts, assurez-vous que votre téléphone a un mot de passe ou schéma complexe comme vu précédemment. Assurez-vous également de mettre un code spécifique à Signal comme c'est possible via les paramètres.

> :information_source: Signal ne fonctionne qu'avec le WiFi ou la 2/3/4/5G. Il ne fonctionnera pas sur le réseau mobile, vous devez donc être connecté·e·s à de la data pour l'utiliser.

Signal professionnel :

- appel, vidéo, chat chiffré e2e (one-to-one)

- facilitation de l'accès au dispositif via l'envoi de sms

- estimé très robuste

- transfert de fichier

- présent sur beaucoup de supports

Signal classique :

- pas d'appel ou vidéo de groupe

- besoin d'un appareil avec une carte SIM pour créer un compte

- Les numéros de téléphones sont les identifiants, à gardez en tête en cas de saisie

- interface simplifiée et peut être même trop minimaliste

- transfert de fichier limité à seulement certains types de fichiers

## Wire

[Wire](https://wire.com/en/) s'est lancé environ 6 mois après Signal, il présente aujourd'hui quelques avantages par rapport à Signal. Contrairement à Signal, Wire ne dépend pas d'une carte SIM pour être activé et donc s'il n'est pas plus privé que Signal, il a certainement plus de potentiel pour l'anonymat. Wire utilise une cryptographie très puissante, pour les connaisseur·se·s :

- ChaCha20 (stream cipher)

- HMAC-SHA256 as MAC

- Elliptic curve Difffier Hellman key exchnage (Curve25519)

Wire est basé en Suisse et bénéficie des lois suisses très strictes sur la protection des données, avec aussi des serveurs localisés en Allemagne et Irlande. Ils ont même publié un [rapport de tranparence](https://web.archive.org/web/20240616065210/https://wire-docs.wire.com/download/Wire+Transparency+Report.pdf) des requêtes sur leur utilisation des données (une liste bien vide jusqu'à aujourd'hui). Wire est open source et offre des fonctionnalités de chat, voix, appel vidéo, et partage de fichier. Une fonctionnalité spéciale lui permet de supporter plusieurs comptes.

Wire professionnel :

- pas de dépendance avec aucun identifiant autre qu'un compte mail

- appel de groupe possible

- multiples comptes possible

- cryptographie élevée

- chat de groupe

- code ouvert pour les audits de sécurité

- transfert de fichier

- présent sur beaucoup de supports

Wire classique :

- maximum de 4 personnes pour un appel vidéo

- besoin d'un réseau WiFi ou mobile pour communiquer

- pas vraiment populaire

## Briar

[Briar ](https://briarproject.org) est le dernier sorti mais présente une offre unique. A l'instar de ses deux concurrents, il ne dépend pas spécifiquement d'une infrastructure réseau traditionnelle. Conçu pour des activistes, il suppose de pouvoir être utilisé dans le cas où l'État a désactivé ou brouillé les réseaux cellulaires ou WiFi à proximité d'un lieu comme cela a été fait entre autres en Turquie, Chine, États-Unis, Ukraine.

Pour y parvenir, il exploite la fonctionnalité BlueTooth sur presque tous les smartphones pour envoyer des messages d'un appareil à l'autre, de manière maillée : un avantage significatif dans un effort coordonné pour désactiver l'infrastructure de communication lors d'une action, en supposant que la police n'a pas un accès physique à tous les participants et ne peut pas simplement saisir tous les appareils.

Lorsque l'accès à internet est possible, Briar utilise le [réseau anonyme Tor](https://torproject.org/) avec une couche supplémentaire afin qu'il ne puisse pas être prouvé que l'appareil était la source d'une transmission avec quelqu'un d'autre.

Avantages de Briar :

- chiffrement e2e

- ne dépend pas des infrastructure pour transmettre les données

- résistant à la censure, pas de recherche de mots clés et de blocage le long du parcours

- message stockés sur l'appareil et non sur un serveur externe

- offre la possibilité de partager sur des forums

- gratuit et totalement open source

- un [tuto existe sur la Base](https://base.extinctionrebellion.fr/t/communications-securisees-utiliser-briar/55129?u=lima), en français.

Inconvénients de Briar :

- relativement non mis à jour, peu de versions et de mises à jour

- ne fonctionne que sur Android

- l'utilisation de Tor consomme beaucoup de batterie

***

Cet article est encore en cours de rédaction, des captures d'écran apparaitront bientôt. Merci de votre lecture

# Tutoriels pratiques

Dans ce chapitre, seront stockés les tutoriels pratiques, ayant pour but de permettre une bonne sécurité numérique militante au plus grand nombre, y compris à celleux que ne sont pas forcément "expert.e" en informatique

# T1 P1 - Les outils pour se protéger en ligne

## Nous laissons des traces ! :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/FX7N9cCSLlxPzwC0-tutos-navigation-introduction.jpg)

Bonjour, dans ce tutoriel je vais vous montrer différentes manières de faire vos navigations de rebel.le en vous protégeant.

Vous n’êtes peut-être pas sans savoir, que lors d’une navigation sur internet, tout un tas de données vous concernant vous et votre navigation traînent un peu partout, et peuvent par exemple, servir à des grosses entreprises pour vous faire de la publicité ciblée, ou pire encore, aux fdos (forces de l’ordre) d’en connaître un peu trop sur vos activités militantes.

Parmi ces informations sensibles, il y a la fameuse adresse IP, qui est en quelque sorte votre adresse postale sur internet, cette dernière est accessible directement par les administrateurs des sites sur lesquels vous vous rendez, et peut être potentiellement récupérée par les fdos

D’autres données sensibles vous concernant (sites visités, préférences d’achats, etc…), sont quant à elle stockées directement sur votre ordinateur ou votre smartphone lors de votre navigation, c’est ce qu’on appel couramment les « cookies ».

Ces cookies peuvent être exploités par d’autres sites ou applications, pour faire de la publicité ciblée, mais aussi par des virus ou autres programmes malveillants, et bien entendue aussi par les fdos, qui se feront un plaisir, s’ils saisissent votre téléphone ou ordinateur, de récupérer des traces d’activité militante à charge contre vous.

Dans ce tutoriel, je vais donc vous montrer comment vous protéger de tout ça.

## Différentes solutions :

Il existe pour vous protéger différentes solutions techniques, qui ont toutes pour objectif, à la fois de chiffrer et de rendre le plus difficilement traçable possible vos pérégrinations sur internet, mais aussi de ne pas stocker de données relatives à votre navigation sur votre ordinateur/smartphone.

Parmi les différentes solutions, je vais me concentrer dans ce tuto sur les 2 suivantes :

- Le navigateur Tor

- La navigation privée (pas n’importe quel navigateur) + un VPN (pas n’importe lequel)

### Le navigateur Tor :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/VCUNSwfciu3OxivA-tutos-navigation-tor-tor-browser-logo.png)

Il faut savoir que le navigateur Tor ne fonctionne pas de la même manière en termes de télécommunication que les autres navigateurs.

Le logiciel lui-même est basé sur firefox, mais à la différence de ce dernier, en plus de ne jamais stocker de cookies ou autres données relatives à votre navigation, passe par un réseau particulier que l’on appelle le réseau Tor.

#### Petite explication technique :

Sans trop aller dans les détails techniques, là où un navigateur classique, quand il se connecte à un site web, contacte directement ce dernier (ce qui rend la navigation traçable), Tor quant à lui passe par un certain nombre de point de relais (nœuds Tor), avec pour chaque relais une nouvelle couche de chiffrement supplémentaire, chaque relais étant régulièrement remplacé.

Tout ça pour dire qu’une navigation passant par Tor est hautement sécurisée et très difficile à tracer, en plus de cacher votre adresse IP.

**Attention**: Bien que les services de renseignement n’aient pas la possibilité de tracer ou de lire une connexion sur le réseau Tor directement, ils ont la possibilité de savoir qui utilise ce réseau Tor, ce qui rend suspect, ils peuvent donc choisir de renforcer la surveillance des utilisateur.ice de Tor.

Le fait que des FDOs voient Tor sur votre ordinateur lors d’une éventuelle perquisition, bien que ne prouvant rien en soi, peut aussi vous rendre plus suspect.e, car Tor n’est pas n’importe quel logiciel (sauf si vous suivez notre tuto sur comment effacer ses traces sur son ordinateur). Même si c’est bien entendu mieux que de ne pas avoir de connexion sécurisée tout court.

#### Comment installer Tor Browser :

Pour installer Tor Browser sur Windows, Mac OS, et Linux, vous pouvez accéder au tutoriel sur leur site officiel, ici :

[https://tb-manual.torproject.org/fr/installation/](https://tb-manual.torproject.org/fr/installation/)

#### Sur Android :

- Rendez vous sur le Play Store

- Recherchez Tor Browser et installez le

### Comment utiliser Tor Browser

Pour utiliser Tor Browser, pour pouvez vous référer au tutoriel de leur site officiel ici :

[https://tb-manual.torproject.org/fr/running-tor-browser/](https://tb-manual.torproject.org/fr/running-tor-browser/)

## Navigation privée + VPN

Comme vous l’avez déjà vu dans la précédente partie, Tor Browser est très efficace pour fournir une connexion sécurisée, tout en ne gardant pas de traces (cookies) sur l’ordinateur, cependant, les services de renseignement peuvent savoir que vous utilisez Tor, et pourront potentiellement renforcer leur surveillance à votre égard, car Tor n’est pas n’importe quel logiciel, il est aussi utilisé de manière générale pour effectuer tout un tas d’actions nécessitant de se protéger des autorités, dont certaines parfois moins morales que d’autres, ce qui rend son utilisation « suspecte » de base, et peut donc d’avantage motiver les fdos à vous surveiller, que si vous utilisiez un autre outil.

Je vais donc dans cette partie vous montrer une autre manière de naviguer de manière sécurisée, qui consiste à utiliser la navigation privée d’un navigateur + un VPN.

### Un VPN ?

Le sigle « VPN » signifie « Virtual Private Network », cela consiste à mettre en place un canal de communication chiffré (un tunnel VPN) entre vous, et le serveur VPN, ce dit serveur servira lui même de point de relai entre vous et internet.

De la même manière que Tor, il permet de chiffrer la connexion entre vous et le serveur VPN, de sorte à cacher son contenu de votre fournisseur d’accès internet, ou de tout acteur malveillant qui pourrait essayer d’intercepter votre connexion. Il cache également votre adresse IP auprès du ou des sites que vous consultez, mais utilise une autre technologie que Tor.

Il existe tout un tas de services VPN, certains gratuits, d’autres payants, certains revendant vos données sans aucun scrupule ou les refilant aux autorités, d’autre respectant leur confidentialité.

Chez XR, nous recommandons **Proton VPN** ou **Mullvad VPN**.

**Mullvad VPN** est un facilement disponible en créant un compte que le site de Mullvad, et en téléchargant le petit logiciel correspondant sur votre ordinateur et/ou votre mobile

**Proton VPN** quant à lui est disponible à partir du moment où vous avez un compte chez Proton Mail, il a une version gratuite et une version payante, mais la version gratuite est largement suffisante.

#### Mullvad VPN

Mullvad VPN est un VPN facilement installable est utilisable.

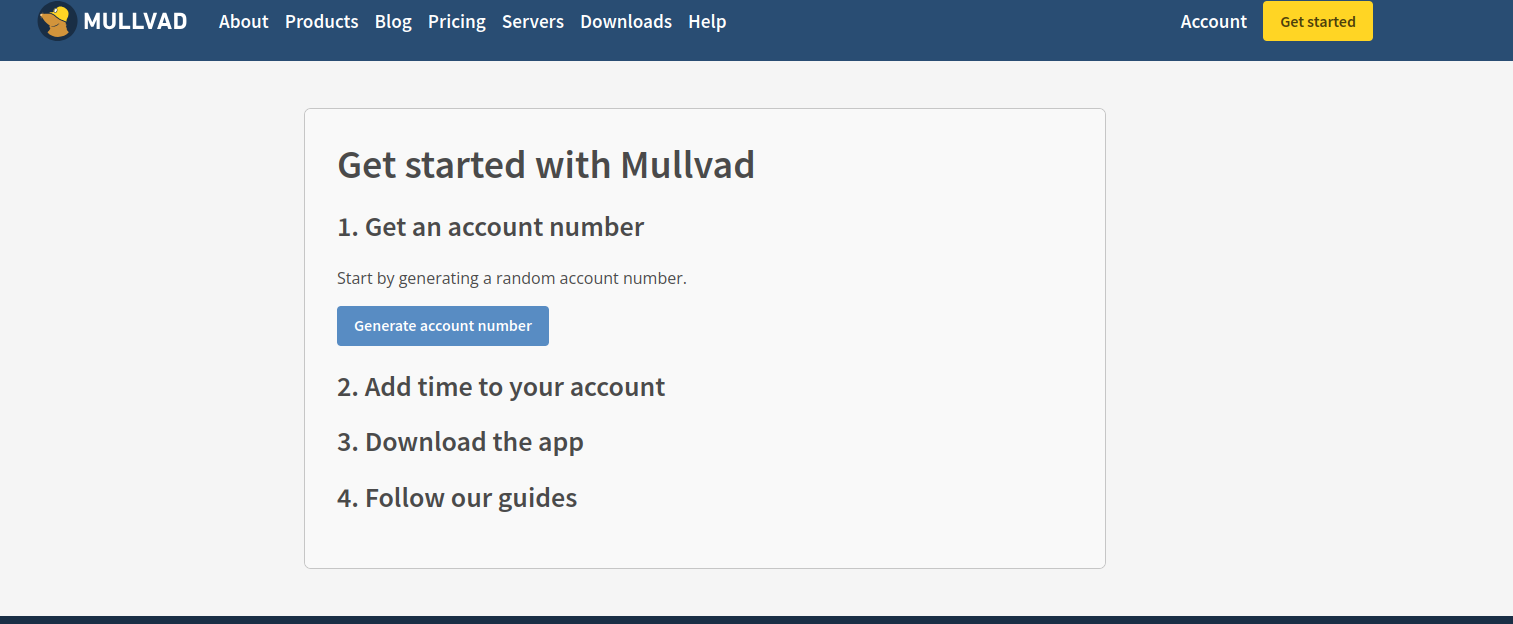

Tout d'abord, pour créer un compte, rendez vous sur ce lien :

[https://mullvad.net/en/account/create](https://mullvad.net/en/account/create)

Vous vous retrouverez devant cet écran :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2024-10/AgaQb2pfHSuQvCfE-mullvadvpn-create-account.png)

**Cliquez ensuite sur** **"Generate account number" ou "générer numéro de compte"** en français, pour voir se générer un numéro à 16 chiffres. Il s'agit de **votre numéro de compte** qui servira à vous authentifier à accéder aux services VPN, **vous devez le garder quelque part et ne pas le perdre** ! Un coffre fort de mot de passe comme Keepass ou Bitwarden peut être adapté.

Ensuite, **la partie 2 "Add time to your account" ou "Ajouter du temps à votre compte"** consiste à payer pour une durée déterminée d'usage des services du VPN. Vous pouvez par exemple payer 60 euros pour 1 an.

Maintenant, **télécharger l'application,** disponible à la fois sur Windows, Linux, Mac, Android, et IOS, pour pouvoir accéder aux services du VPN. Une fois l'application de Mullvad VPN ouverte, vous avez juste à rentrer votre identifiant à 16 chiffre pour vous connecter, et à sélectionner le pays dans lequel vous souhaitez vous connecter.

#### Proton VPN

##### Installer Proton VPN

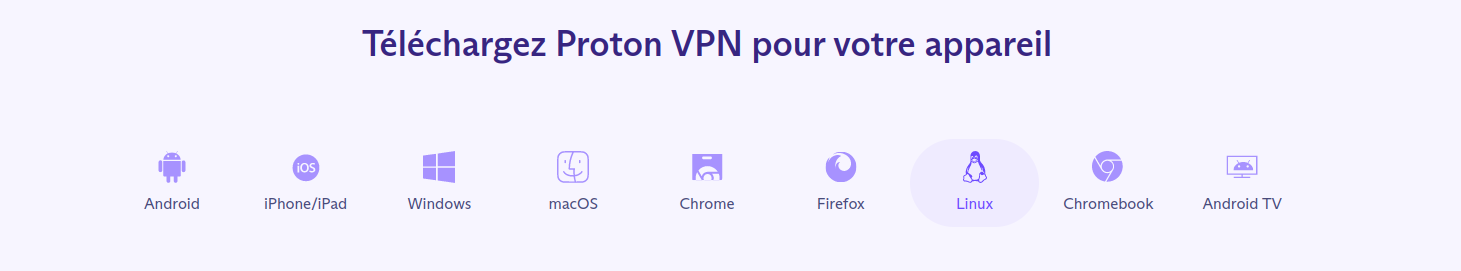

Pour installer Proton VPN, vous pouvez vous rendre sur ce lien :

[https://protonvpn.com/fr/download](https://protonvpn.com/fr/download)

Normalement, vous vous retrouverez sur la page correspondant au système d’exploitation (Windows, Linux, etc …) que vous utilisez.

Vous pouvez également vous rendre sur le type d’installation que vous intéresse à partir de la petite barre en dessous :[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/7wVxoYIshEuz0sgi-tutos-navigation-protonvpn-barre-os.png)

Pour chaque version, il y aura les étapes à suivre décrite sur le site.

Pour Linux, veillez à bien sélectionner ensuite ce qui correspond à la distribution que vous utilisez (Debian, Fedora, etc …)

Notez qu’il est également possible d’installer Proton VPN sous forme d’extension Firefox (ou un dérivés de Firefox comme Librewolf) en cliquant ici :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/hPMduAdLRuSNfFU7-tutos-navigation-protonvpn-barre-os-firefox.png)

##### Utiliser Proton VPN

Concernant les détails de l’utilisation et du lancement du VPN, vous pouvez, toujours sur la page dont je vous ai partagé le lien plus haut, regarder la section que se trouve en dessous de la barre de sélection du type d’installation :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/ISCGgsM1aKkZPENf-tutos-navigation-protonvpn-how-use.png)

Vous devrez évidemment rester connecté.e à ce VPN à chaque navigation « sensible ».

Attention : Bien que n’étant pas considéré comme « suspect » autant que Tor, nous ne sommes jamais sûre à 100 % que ProtonVPN, NordVPN, Cyber Ghost, ou autre, ne donneront pas les données permettant de vous retrouvez à une autorité qui le demande, bien que Proton VPN ait jusque là été suffisamment clean pour être recommandé dans ce tuto contrairement à d’autres comme Nord VPN.

Comme le réseau Tor est totalement décentralisé, les autorités ne peuvent pas juste demander des infos à une entité qui accepterait de les donner pour vous retrouver, contrairement au VPN, cependant le VPN attire moins l’attention des autorités.

Chaque outil a ses avantages et inconvénients.

#### Mobile, VPN "always"

Il est possible sur mobile de paramétrer son téléphone de sorte à rendre la connexion au VPN automatique dès qu'internet est activé, tout en bloquant automatiquement internet quand le VPN est désactivé, cela offre une sécurité supplémentaire, au cas où vous oubliriez de l'activer avant de faire les rebel.les :)

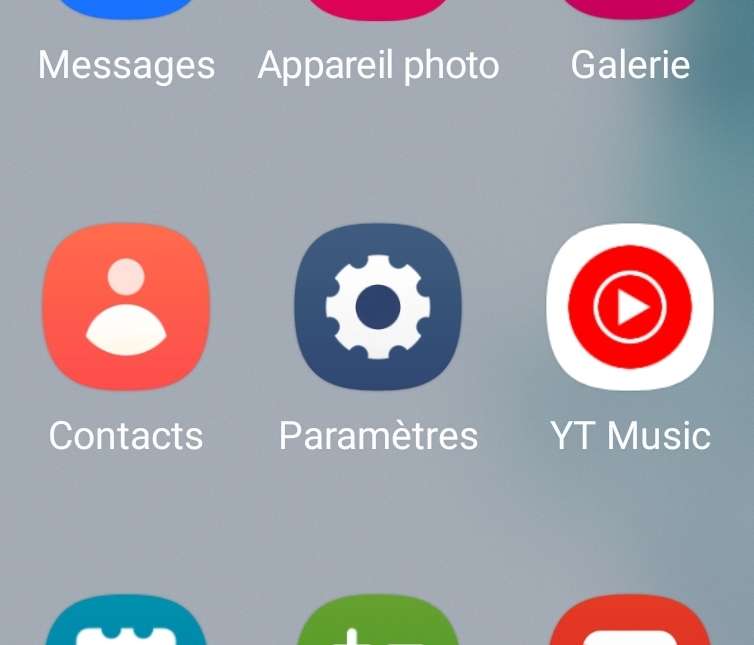

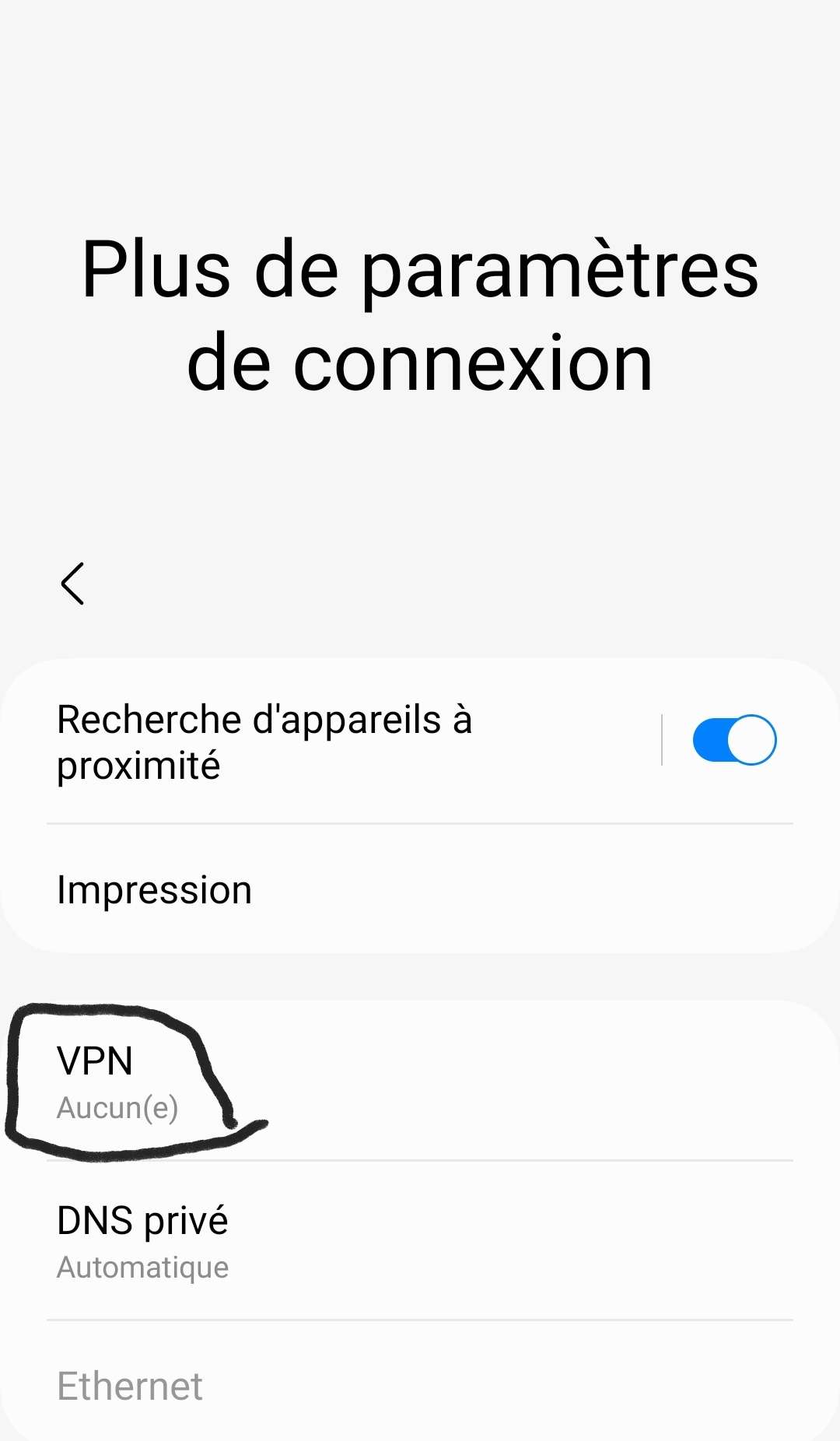

##### Sur android :

- Tout d'abord, rendez vous dans les paramètres de votre téléphone

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/ExjkBTxfJoq1ZYRr-tutos-navigation-always-vpn-1.jpg)

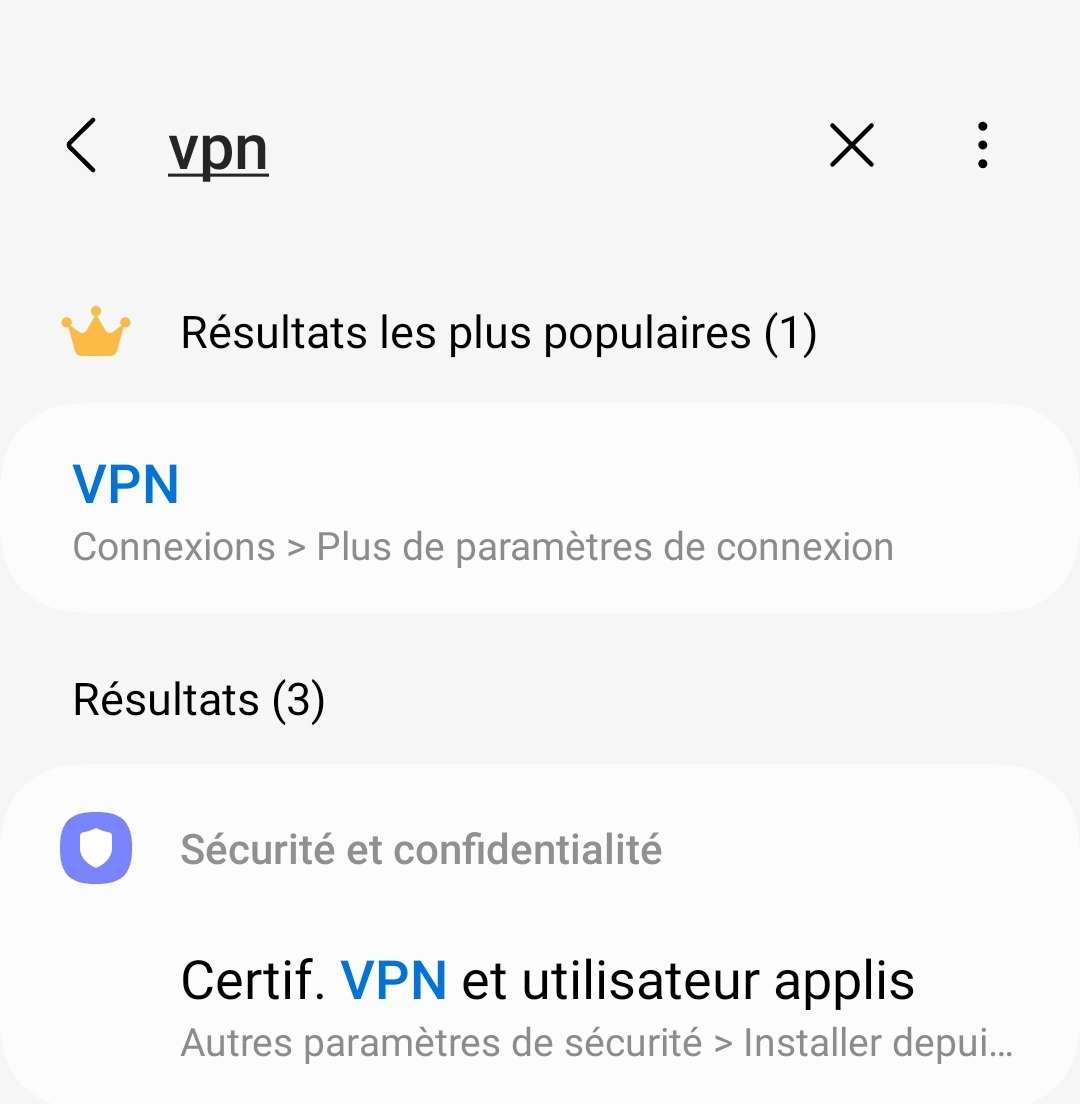

- Vous pouvez ensuite chercher une section "VPN"

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/FKYaTgHsnegTJiyn-tutos-navigation-always-vpn-2.jpg)

- Rendez vous dedans

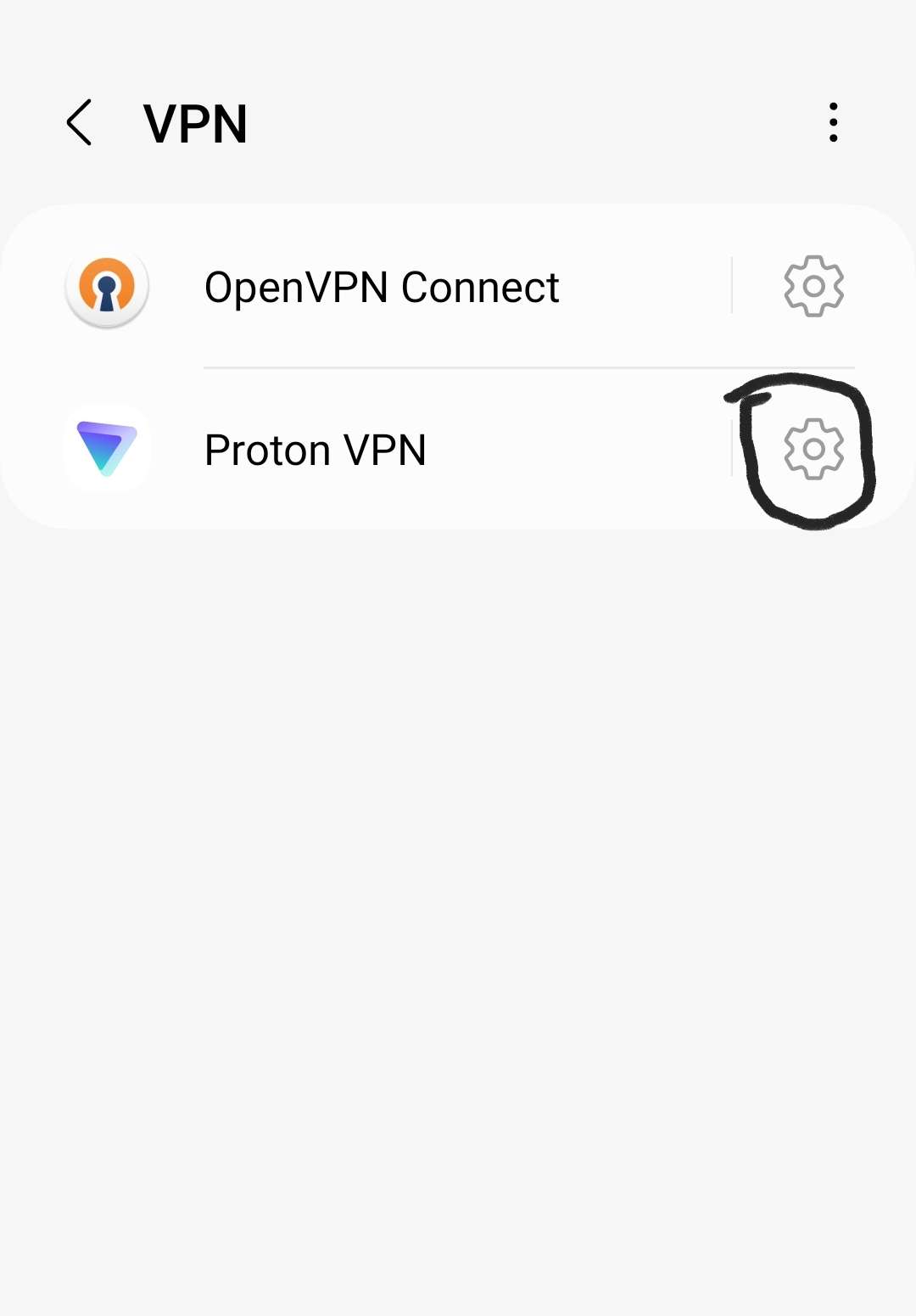

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/GZnt2epoxr0s6aBV-tutos-navigation-always-vpn-3.jpg)

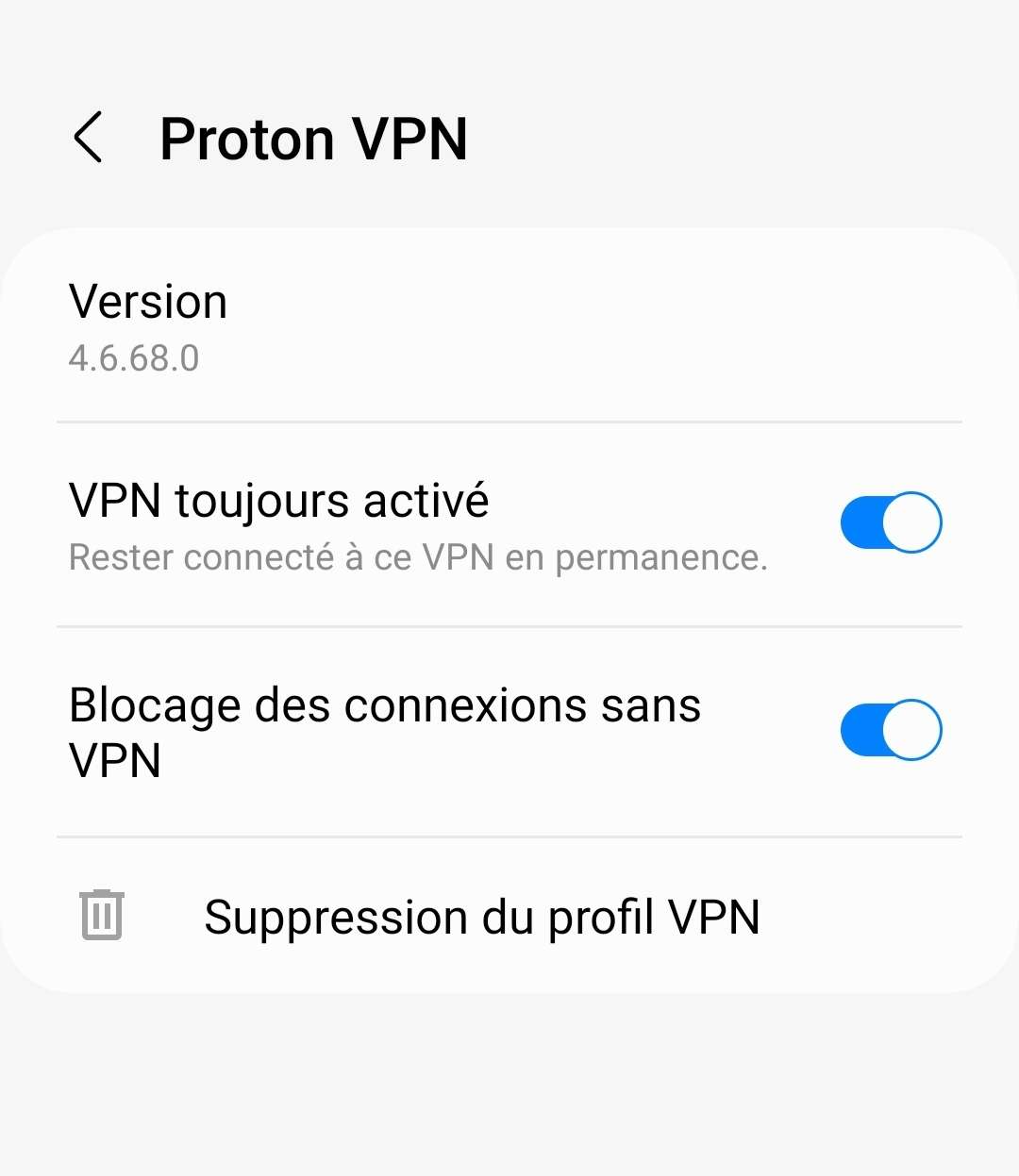

- Sélectionner le paramétrage VPN que vous souhaitez utiliser (Dans notre cas, Proton VPN)

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/heWThWe7GGtFMBe2-tutos-navigation-always-vpn-4.jpg)

- Vous pouvez maintenant cocher les cases "VPN toujours activé" et "Blocage des connexions sans VPN"

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/QFoXWgiWpkKNR1Lt-tutos-navigation-always-vpn-5.jpg)

##### Sur IOS :

Cette partie doit être complêtée

##### ATTENTION :

En 2022, le fournisseur de VPN suédois Mullvad a découvert une faille de sécurité dans ce système.

Régulièrement, Android envoie des "vérifications de connectivité", ce qui signifie qu'il vérifie qu'il y a bien une connexion internet établie, et ces "vérifications de connectivité" ne passe pas par le VPN, certaines données plus ou moins sensibles concernant votre téléphone sont donc transmises sans chiffrement VPN à ce moment là.

Notez que malgré cette faille, il est quand même plus sûr d'avoir cette fonctionnalité plutôt que de ne pas l'avoir, il vaut mieux être "en dehors" du VPN lors des "vérifications de connectivité" que tout le temps.

### La navigation privée

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/MOa5Vumj0SHMVNTb-tutos-navigation-inconito.png)

La navigation privée est un mode de navigation qui existe sur la plupart des navigateurs web, comme Chrome, Firefox, Safari, Edge, Opera, etc.

Ce mode de navigation a la particularité de ne stocker aucune donnée relative à votre navigation sur votre ordinateur (cookies, historiques, etc.).

En revanche, la connexion en elle-même n’est pas plus sécurisée pour autant, car votre adresse IP reste visible et traçable, c’est pour ça qu’il faut l’utiliser en même temps qu’un VPN ou autre outil permettant de cacher votre IP et de chiffrer votre connexion.

#### Quels navigateurs ?

Notez cependant que tous ces navigateurs ne se valent pas forcément en terme d’hygiène numérique.

Chrome, Safari, Edge, Opera, et les navigateurs gérés par une grosse entreprise privée de manière générale ne sont pas sûrs, car d’avantage opaques dans leur fonctionnement, et envoient tout un tas de données, y compris si vous êtes en navigation privée. Ils peuvent aussi bien entendu transmettre ces données aux autorités

Nous vous recommandons donc vivement un navigateur basé sur Mozilla Firefox, tel que Firefox, Librewolf, ou encore Tor Browser, mais qui a déjà été présenté dans la précédente partie.

Mozilla est initialement une fondation, à but non lucratif, qui ne cherche pas à réutiliser ou revendre vos données à des tiers dans un but mercantile. Notez cependant que certains groupes, ou entreprises, peuvent posséder des parts chez Mozilla, comme Google à l’heure actuelle, ce qui peut remettre en cause sa « sureté », même si les risques restent toujours plus faibles que sur un navigateur comme Chrome

#### Nos extensions :

[Cliquez ici pour voir comment les installer](#bkmrk-installer-les-extens)

Dans le cas de l’utilisation de **Firefox** ou de **Librewolf**, il est idéal d’installer les extensions suivantes :

- **uBlock Origin** →Sert à bloquer les publicités (déjà installé sur Librewolf)

- **Decentraleyes** → Cette extension permet pour simplifier d’éviter au navigateur d’avoir à récupérer des ressources sur différents serveurs, en plus du site web consulté. Cela a pour effet à la fois de diminuer votre traçabilité, et d’accélérer votre connexion

- **NoScript** → Cette extension permet de limiter l’exécution de scripts dans votre navigateur, en dehors de ceux défini dans une liste blanche. Notez cependant que ces scripts sont parfois nécessaires au bon fonctionnement d’une page web, il est donc possible de choisir quand l’on veut les désactiver, ou encore lesquels nous souhaitons désactiver. Vous pouvez par défaut les désactiver sauf les quelques fois où ils sont nécessaires au fonctionnement de la page.

- **ClearURLs** → Cette extension « nettoie » automatiquement les urls (adresse située dans la barre d'adresse de votre navigateur au dessus quand vous êtes sur un site), de toutes les données pouvant servir à vous tracer/traquer.

- **XBrowserSync** → Cette extension permet de synchroniser vos favoris entre vos différents navigateurs, de manières chiffrée et sécurisée

**Librewolf** : Ce navigateur est basé sur la dernière version de Firefox, à la différence que l’extension uBlock Origin est installée de base pour bloquer la publicité, et qu’il supprime toutes les collectes de données d’utilisation généralement faites sur les navigateurs classiques.

**Librewolf** est donc plus sûr que **Firefox**.

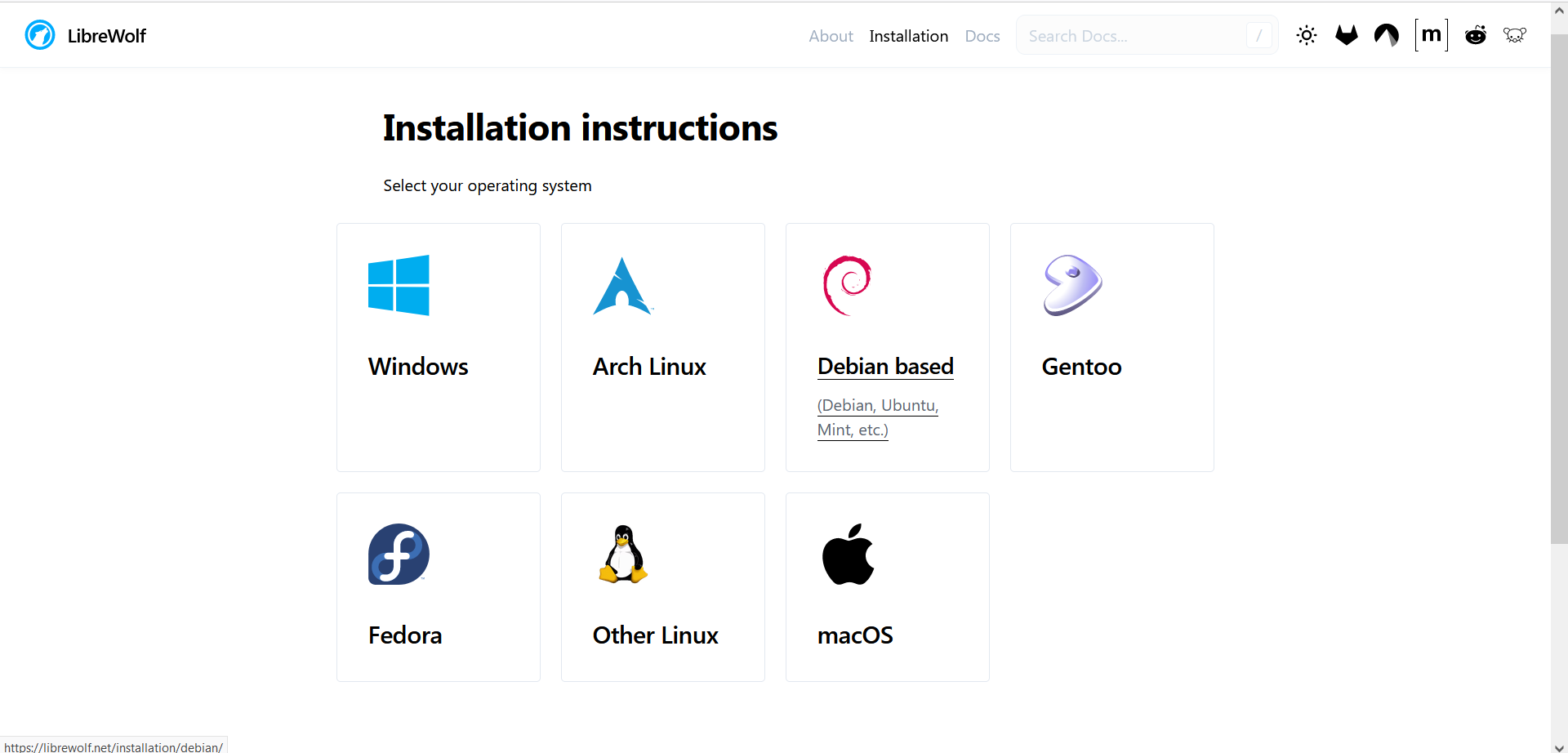

#### Installer et utiliser Librewolf

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/G3VKqr9xhZhzseIS-tutos-navigation-librewolf-logo.jpg)

Je vais vous montrer dans ce tutoriel comment installer **Librewolf**, ainsi que les différentes extensions

#### installer Librewolf :

Rendez vous sur [https://librewolf.net/installation/](https://librewolf.net/installation/)

Vous vous retrouvez maintenant sur cet écran :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/a735O3PFSeZWLmEj-tutos-navigation-librewolf-select-on-site.png)

Il ne vous reste plus qu’à sélectionner le système d’exploitation sur lequel vous êtes, et à suivre les instructions données sur le site.

#### Installer les extensions :

[Cliquer ici pour accéder à notre liste d’extensions recommandées](#bkmrk-nos-extensions%C2%A0%3A)

Vous pouvez également vous rendre sur le lien ci-dessous, pour savoir comment installer une extension sur Firefox. Ce tuto est également compatible Librewolf.

[https://support.mozilla.org/fr/kb/trouver-installer-modules-firefox#w\_comment-trouver-et-installer-les-modules-complementaires](https://support.mozilla.org/fr/kb/trouver-installer-modules-firefox#w_comment-trouver-et-installer-les-modules-complementaires)

#### Utiliser la navigation privée

Maintenant que L**ibrewolf** est installé et ouvert avec toutes les extensions, il ne vous reste plus qu’à vous mettre en **navigation privée**, pour cela :

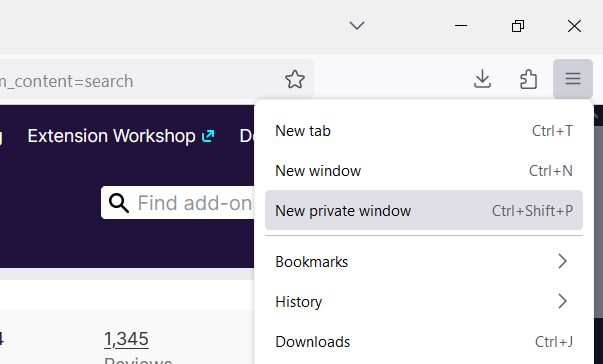

1. Cliquez sur l’icone avec 3 petites barres horizontales tout en haut à droite de la fenêtre de librewolf

2. Cliquez sur « New private window »

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/G8CCg8Hjr4u0ZP5L-tutos-navigation-librewolf-open-private-nav.png)

Vous pouvez également utiliser le raccourci clavier « Ctrl + Maj + P » pour aller en navigation privée.

Vous êtes maintenant paré.e pour vos activités de rebel.les !

# Nouvelle page

# T1 P2 - Attention à vos données !

Une autre problématique de la sécurité en ligne en tant que militant.e, est **ce que vous faites de vos données.**

Effet, même avec le meilleurs VPN du monde, faire attention aux données qu'on laisse sur internet est extrêmement important pour protéger votre identité militante.

Le plus primordial est de maintenir une démarcation la plus nette possible entre votre identité militante et votre identité officielle.

### Activité sur les réseaux sociaux

Un piège dans lequel peuvent tomber des militant.e.s, se situe au niveau de leur usage des réseaux sociaux.

En effet, si vous utilisez votre compte "officiel", lié à votre identité, sur des réseaux sociaux, dans le but de liker ou de réagir à des posts relatifs au militantisme, ou pire, à des actions auxquelles vous avez participés, vous donnez des élements aux renseignements et aux forces de l'ordre, qui surveillent ces réseaux, pour savoir que vous êtes impliqués dans des actions, ou du moins que vous êtes fortement succeptibles de l'être

Des personnes se sont déjà faites avoir de cette manière, en likant, ou pire, en se faisant prendre en photo sur les réseaux sociaux sur le lieu d'une action, après cette dernière.

**En conclusion**, ne pas liker ni intéragir avec du contenu militant, depuis un compte associé à votre identité, sur les réseaux sociaux.

Vous pouvez le consulter éventuellement (tant que les réseaux sociaux eux mêmes ne sont pas encore en collaboration avec nos renseignement pour ficher les opinions politiques des internautes, ça ne saurait tarder..) mais pas réagir ni commenter.

### Données que vous renseignez sur les sites en tant que militant.es

Lorsque vous créez des comptes sur des sites, dans le cadre de votre activité militante (comme Proton mail), il vous est parfois demandé de renseigner des informations, telle qu'une adresse mail ou un numéro de téléphone de récupération.

Afin de prévenir tout lien possible entre votre identité militante et votre identité officielle, il faut dans ce genre de cas ne pas renseigner d'information faisant le lien entre ces dernieres, ou bien la retirer dès que vous le pouvez

#### Exemple de Proton mail

Un exemple typique est celui de proton mail.

Proton mail, au moment de créer un compte, vous demande de renseignez une adresse mail et/ou un numéro de téléphone de récupération. Cela n'est initialement pas forcément obligatoire, cependant, il peut arriver que Proton retreigne votre compte et/ou vous demande des données de vérifications (email, num de tel), par exemple pour l'inscription à des services tiers

Vous pouvez pour cela tentez de renseigner une adresse mail anonyme.

Il existe sur internet des services, permettant de créer une adresse mail anonyme et temporaire, dont voici quelques exemples :

- [https://yopmail.com/](https://yopmail.com/)

- [https://temp-mail.org](https://temp-mail.org)

- [https://incognitomail.co/](https://incognitomail.co/)

(yopmail semble dorénavent bloqué par proton)

Vous pouvez tapez "anonymous mail inbox service" sur votre moteur de recherche pour en chercher d'autres

Notez que ce qui vaut pour les données de récupérations de compte vaut aussi pour les autres "métadonnées" non chiffrées, comme votre carte bleue (si vous voulez payer une version plus avancées que la version gratuite standard de Proton).

##### La majorité des données demeure chiffré

Notez que la majorité de vos données, à savoir vos échanges de mails et leurs contenus, reste chiffré (à l'exception de l'objet de l'email).

Les données de récupération ne le sont pas car elles doivent pouvoir être utilisées pour récupérer votre compte.

C'est justement le fait que ces dernières ne soient pas chiffrées, qui les rend de fait accessibles aux forces de l'ordre si ces dernières menaient une enquête à votre encontre, d'où la nécessité de ne pas y mettre d'information relative à votre identité officielle.

##### Attention concernant Proton VPN

L'interêt d'un VPN comme Proton VPN est, comme expliqué dans les autres documents, de protéger votre connexion et votre adresse IP.

L'entreprise Proton a déjà accepté de livrer aux forces de l'ordre l'adresse IP de la personne qui se connectait à une adresse mail Proton, permettant à la police de retrouver cette personne.

Si vous utilisez un VPN, y compris lorsque vous vous connectez sur votre compte Proton mail, cela devrait en théorie vous protéger, SAUF si vous utilisez Proton VPN, sur le même compte que votre Proton Mail, dans ce cas, rien n'empêche l'entreprise Proton, de vous retrouver et de donner votre vrai IP aux renseignements, car ils ont à la fois accès aux connexions de la boite mail et aux connexions du VPN.

**Pour évitez cela**, quand vous vous connectez sur votre Proton mail, utilisez :

- Soit le navigateur Tor

- Soit un VPN autre que Proton VPN

- Soit Proton VPN, mais sur un compte différent de votre boite mail.

# T2 - Effacer/cacher ses traces sur ordinateur

Vous pouvez consulter le sommaire sur la gauche, pour naviguer directement à l’endroit qui vous intéresse

Si vous avez des interrogations vis à vis de ce tutoriel, des choses que vous n’avez pas compris, ou par exemple des liens qui ne fonctionnent pas, n’hésitez pas à écrire un commentaire sur ce wiki, pour que nous puissions améliorer la compréhension de ce guide pour toutes et tous !

## Les traces que nous laissons

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/MfMXnKbi8IUR6Iif-tutos-effacer-traces-intro.jpeg)

Une des choses à faire en tant que rebel.le.s, si vous avez sur votre ordinateur des données potentiellement sensibles, relatives à votre activité de rebel.le, est de veiller à bien effacer les traces et données numérique que vous laissez sur votre ordinateur, ainsi que d’éviter d’en laisser, pour qu’elles ne puissent par être récupérées autrui.

En effet, lorsque nous utilisons notre ordinateur, nous laissons tout un tas de données sur ce dernier.

Ces données peuvent être de toute nature, il peut s’agir bien entendu de données liées à la navigation sur le web (navigateur, cookies, etc ...), dont nous montrons dans ce [tuto](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t1-p1-les-outils-pour-se-proteger-en-ligne) comment s’en prémunir, mais il peut aussi s’agir d’autres données, comme :

- Des logiciels que vous avez installés/utilisés, qui laissent des traces même une fois désinstallés.

- Des « Journaux » donnant des informations sur ce qui s’est passé sur l’ordinateur, et potentiellement sur ce que vous avez fait dessus.

- De fichiers « supprimés », mais qui peuvent en réalité toujours être récupérés.

- Des méta-données de fichiers (je vous expliquerais de quoi il s’agit)

- Ou pire encore, directement des traces de données confidentielles liées à votre activité militante, comme des documents de planification d’action, des coordonnées, etc …

## Les guides

Pour vous prémunir de tout ces désagréments, ce guide sera divisé en 3 parties :

### Effacer les traces de votre ordinateur :

*Cas d'usage 1 :

Il y a, ou a eu, sur mon ordinateur, des données militantes comprométantes et/ou des logiciels compromettants, et je ne souhaite pas que les forces de l'ordre puissent les récupérer. Les données militantes ayant déjà été supprimées sont aussi concernées, si je ne les ai pas "réellement" supprimé avec un logiciel dédié (plus de détails dans le guide)

Chapitres concernés :

\- "Comment « réellement » supprimer vos données ?"

\- "Comment « réellement » désinstaller nos logiciels"

*

*Cas d'usage 2 :

Dans le cadre d'une activité militante quelqonque, j'ai besoin de manipuler/envoyer des photos prises durant une action, et il faut que je m'assure qu'il n'y ait pas de métadonnées dans ces dernières contenant des informations potentiellement comprométtantes permettant de remonter aux rebelles les ayant prises

Chapitre concerné :

\- "Effacer les méta-données"*

[G](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p1-effacer-nos-traces)[uide ICI](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p1-effacer-nos-traces)

### Chiffrer vos données militantes :

*Cas d'usage :*

*J'ai besoin, dans le cadre d'une activité militante quelquonque, de stocker des données sur mon ordinateur.*

*Ces données sont potentiellement compromettantes et je ne souhaite pas que les forces de l'ordre puissent les récupérer*

[G](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p2-chiffrer-donnees-avec-veracrypt)[uide ICI](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p2-chiffrer-donnees-avec-veracrypt)

### Utiliser une clé USB bootable :

*Cas d'usage :

Maintenant que je sais mes données efficacement chiffrées et protégées grace à Veracrypt, j'ai besoin de cacher de manière générale le fait que j'utilise mon ordinateur pour une activité militante, car même avec les fichiers chiffrés, il existe toujours des traces de mon activité militante dans mon système d'exploitation (Windows, MacOS, etc ...)*

[G](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p3-utilisation-cle-usb-bootable)[uide ICI](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p3-utilisation-cle-usb-bootable)

# T2 P1 - Effacer nos traces

Cette partie du guide pratique sert à vous montrer comment effacer vos traces d’activité militante, en rendant impossible leur récupération

## Nous ne supprimons pas réellement nos fichiers

Sachez que même lorsque vous pensez avoir réellement effacé des données, ces dernières laissent toujours des traces.

Dans le cas d’un ou plusieurs fichiers/dossiers supprimés sur votre PC, même en fois la corbeille vidée, ces derniers restent physiquement présents sur votre disque dur. En effet, lorsque nous supprimons un fichier, ce dernier n’est pas réellement « supprimé », mais marqué comme « à supprimer », il reste cependant physiquement sur le disque dur, jusqu’à ce que d’autres données ne l’écrasent.

Il existe, sur les différents systèmes d’exploitation (Windows, Linux, Mac OS) des logiciels ou des commandes, pour vous permettre de réellement supprimer le fichiers/dossiers qui vous intéressent, en écrasant leurs données sur le disque dur, pour qu’on ne puisse pas les récupérer

## Comment « réellement » supprimer vos données ?

Je vais vous présenter ici quelques logiciels/commandes qui peuvent vous permettre de réellement supprimer vos données.

(Attention, soyez extrêmement vigilant.e sur les fichiers que vous supprimez, il ne pourront pas être récupérés !)

Vous n’êtes bien entendue pas obligé.e de le faire pour le moindre fichier personnel, mais je le recommande fortement si ce sont des fichiers sensibles, et que vous ne voulez pas qu’on puisse les récupérer

Je vous montrerais également comment effacer toutes traces de fichiers supprimés par le passé sur votre ordinateur. Cela peut être utile si vous voulez vous assurer qu’il ne reste plus aucune traces de fichiers sensibles sur l’espace libre de votre disque dur

### Sur Windows :

Nous pouvons trouver sur Windows les 2 logiciels/commandes suivantes pour écraser des fichiers :

- Le logiciel **Eraser**

- [Télécharger ici](https://eraser.heidi.ie/download/)

- [Tutoriel ici](https://lecrabeinfo.net/eraser-supprimer-un-fichier-definitivement-sur-windows.html)

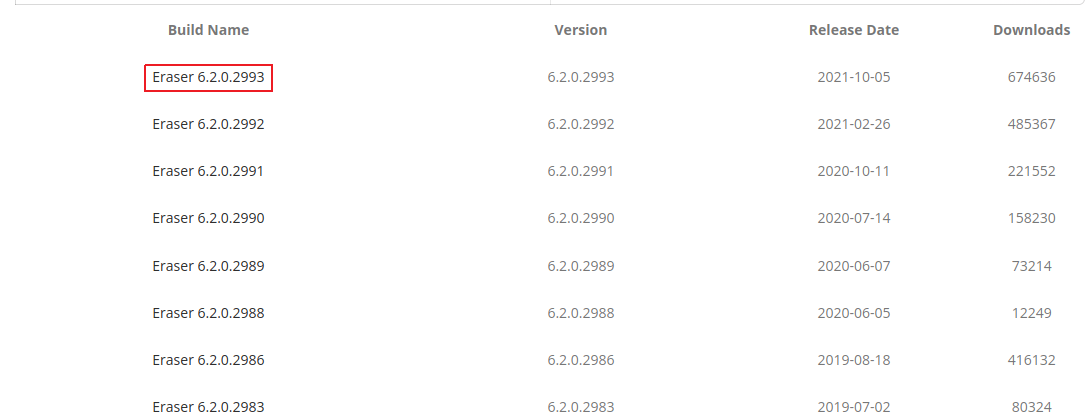

Si vous souhaitez télécharger **Eraser**, attention à ne pas vous faire avoir par les faux liens de téléchargement pouvant apparaître sur la page, il s’agit potentiellement de liens frauduleux ou pointant vers des publicités.

Vous devez cliquer sur une des versions listées en dessous du paragraphe, de préférence la première (qui est la plus récente)

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-12/qXcQdMSWvYTSeZyq-tutos-effacer-traces-download-eraser.png)

**Attention :** Dans son utilisation, Eraser se base sur une liste de « tasks », correspondants aux fichiers/dossiers que l’on souhaite écraser, et pouvant être lancés manuellement ou automatiquement. Cette liste de « tasks » n’est pas supprimée automatiquement après avoir été lancée, je vous recommande donc de faire clique droit > Delete task après l’avoir lancé si vous ne voulez pas qu’on puisse savoir que vous avez écrasé tel fichier ou dossier

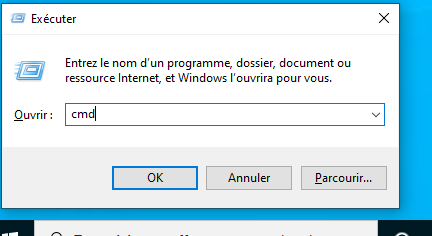

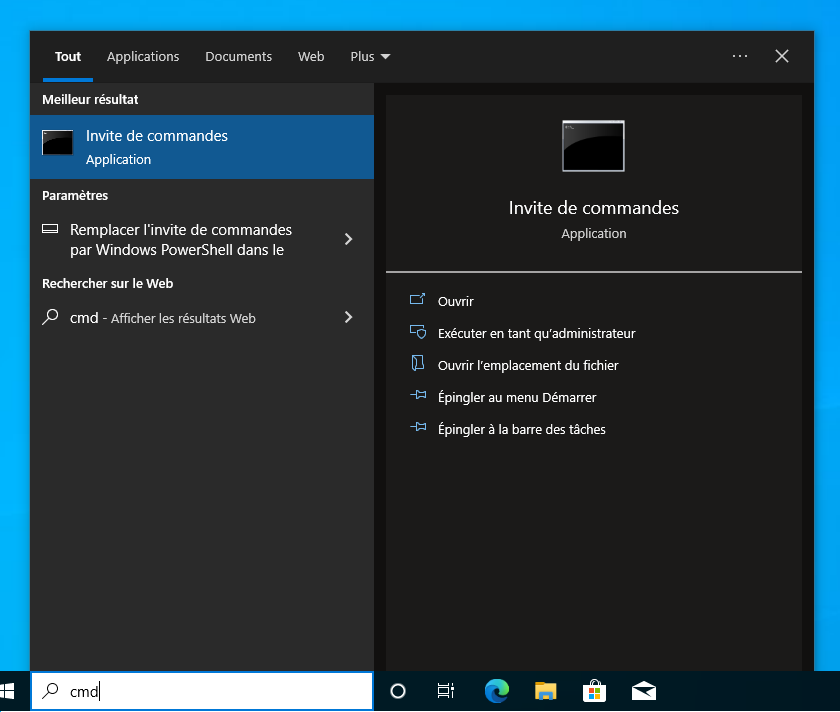

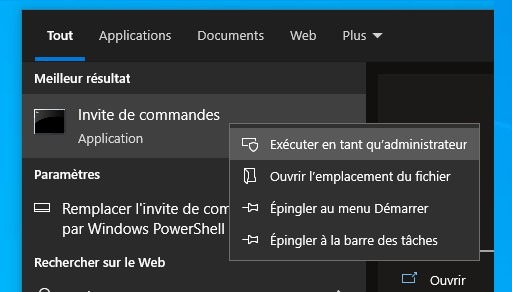

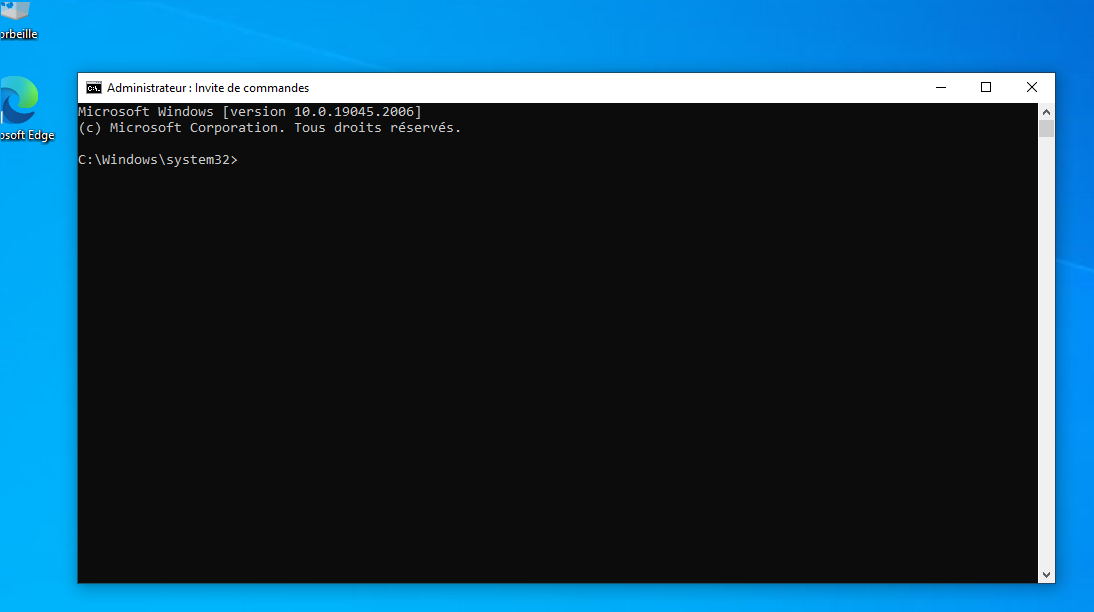

- La commande **sdelete** ([Cliquer ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/ouvrir-et-utiliser-linvite-de-commandes#bkmrk-windows) pour savoir comment ouvrir l’invite de commande)

- [Télécharger ici](https://learn.microsoft.com/en-us/sysinternals/downloads/sdelete)

- [Tutoriel ici](https://www.it-connect.fr/sdelete-supprimer-des-donnees-definitivement-sous-windows/)

#### Purger l’espace libre du disque dur

([Cliquer ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/ouvrir-et-utiliser-linvite-de-commandes#bkmrk-windows) pour savoir comment ouvrir l’invite de commande)

Vous pouvez également vous assurez qu’il ne reste plus aucune trace d’anciennes données supprimées sur votre disque dur, en exécutant des commandes ou des logiciels qui vont automatiquement purger/écraser l’espace libre.

La **défragmentation** du disque dur permet de purger les données marquées comme supprimées.

[Cliquez ici](https://support.microsoft.com/fr-fr/windows/d%C3%A9fragmenter-votre-ordinateur-windows-10-048aefac-7f1f-4632-d48a-9700c4ec702a) pour savoir comment défragmenter un disque dur sur Windows 10

La commande **sdelete** permet aussi d’écraser l’espace libre de votre disque dur, avec la commande suivante :

**sdelete.exe -c C:**

Vous pouvez faire la même chose sans avoir à installer **sdelete** avec la commande suivante :

**cipher /wC: **

**« cipher »** étant déjà installé de base sur Windows

Je vous conseille fortement de fermer un maximum de logiciel sur votre ordinateur avant l’exécution de cette commande

Une fois la commande lancée, soyez patient.e, cela va prendre un certain temps

### Sur Mac OS :

**Note1 :** De OS 10.4 à 10.10 il existe une fonction de "**vider la corbeille en mode sécurisé** ". Cette fonction ayant pour but d'effacer les documents de manière fiables (information que l'on retrouve sur de nombreux sites) est en réalité limitée. Elle a d'ailleurs été supprimée depuis OS 10.11 car elle n'est pas réellement efficace en fonction du matériel (disque) utilisé. Donc si vous ne maîtrisez pas quel type de matériel votre Mac est équipé, ou ne maîtrisez pas les limitations de cette fonction, **ne la considérez pas comme fiable.**

La commande **rm -P** permet d'écraser un fichier en écrivant plusieurs fois. La encore, en fonction du matériel utilisé elle peut avoir des limitations sur son efficacité. Cependant elle reste la fonction native la plus simple installée par défaut.

**Point d'attention :** Apple aime bien sécuriser vos données. Ceci implique donc de nombreuses copies réalisées un peu partout. Par exemple dans iCloud ou TimeMachine. Effacer vos données de votre ordi n'implique donc pas que la donnée en question ne reste pas accessible sur d'autres supports.

Pour de plus amples informations sur MAC : [https://ssd.eff.org/fr/module/guide-pratique-supprimer-vos-donn%C3%A9es-en-toute-s%C3%A9curit%C3%A9-sous-macos](https://ssd.eff.org/fr/module/guide-pratique-supprimer-vos-donn%C3%A9es-en-toute-s%C3%A9curit%C3%A9-sous-macos)

### Sur Linux :

([Cliquer ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/ouvrir-et-utiliser-linvite-de-commandes#bkmrk-linux-%E2%80%93-tails) pour savoir comment ouvrir l’invite de commande)

Il existe sur Linux la commande **shred** pour écraser des fichiers, déjà installée de base, dont voici une [documentation ](https://doc.ubuntu-fr.org/shred)[plus complète](https://doc.ubuntu-fr.org/shred)[ ici](https://doc.ubuntu-fr.org/shred)

Pour simplement supprimer (définitivement) un fichier, vous pouvez faire :

sudo shred -uvz <fichier>

Pour écraser tout un dossier, vous pouvez taper les commandes suivantes :

IFS=$'\\n' (Nécessaire si certains noms de fichiers contiennent des espaces)

sudo shred -uvz $(find <dossier> -type f)

rm -rf <dossier>

#### Purger l’espace libre du disque dur

([Cliquer ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/ouvrir-et-utiliser-linvite-de-commandes#bkmrk-linux-%E2%80%93-ubuntu) pour savoir comment ouvrir l’invite de commande)

La **défragmentation** du disque dur permet de purger les données marquées comme supprimées.

[Cliquez ici](https://ubunlog.com/fr/comment-d%C3%A9fragmenter-sous-linux/) pour savoir comment défragmenter un disque dur sur Linux

Il existe aussi sur Linux la commande **sfill** permettant de purger tout l’espace libre du disque dur, vous devez cependant installer le paquet **secure-delete** pour avoir accès à cette commande.

Si vous êtes sur une distribution Debian de linux (Ubuntu, Tails, Linux mint, Pure OS) :

sudo apt-get install secure-delete

Si vous êtes sur une distribution basée sur Red Hat (Fedora, CentOS) :

sudo yum install secure-delete

Une fois la commande **sfill** installée, voici des exemples de syntaxes de la commande **sfill** :

Purger tout l'espace libre du disque dur :

sudo sfill -v /

Purger l’espace libre un peu plus rapidement, en réécrivant moins de fois les données

sudo sfill -vl /

Purger l’espace libre encore plus rapidement, en réécrivant encore moins de fois les données

sudo sfill -vll /

Purger l’espace libre encore plus rapidement, encore moins sécurisé :

sudo sfill -vfll /

Ces commandes prennent un temps conséquent pour purger/écraser tout l’espace libre du disque dur, je vous conseille de trouver une occupation en attendant.

## Comment « réellement » désinstaller nos logiciels

En plus des fichiers eux mêmes, vous pouvez également vouloir désinstaller des logiciels sensibles, dont vous ne souhaitez pas laisser de traces sur votre ordinateur, et vous n’allez bien entendu pas utiliser un logiciel comme **Eraser**, ou **shred** sur chaque fichier relatif au logiciel pour cela, ce serait beaucoup trop long.

Je vais vous proposer à la place quelques logiciels ou commandes qui vont supprimer automatiquement toutes les traces qu’ils trouveront de ce que vous souhaitez désinstaller

Après ces « purge » faites, vous aurez la possibilité d’écraser l’espace libre de votre disque, pour vous assurez qu’on ne puisse pas, même en récupérant les fichiers supprimés, savoir que vous avez utilisé tel logiciel.

Bien entendu, le risque 0 de retrouver des traces des logiciels supprimés sur l’ordinateur n’existe pas, mais utiliser ces techniques le diminue drastiquement

### **Sur Windows :**

Il existe sur Windows le logiciel **Revo Uninstaller**, ce dernier va supprimer toutes les traces qu’il peut trouver d’un logiciel donné.

Vous pouvez [le télécharger ici](https://www.revouninstaller.com/fr/revo-uninstaller-free-download/)

Le site propose des versions payantes de ce logiciel, mais la version gratuite est suffisante.

Voici un petit [tutoriel ici](https://lecrabeinfo.net/desinstaller-proprement-un-logiciel-windows-avec-revo-uninstaller.html#desinstaller-proprement-un-logiciel-avec-revo-uninstaller)

**Point de restauration système :** Il est parlé dans le tuto ci-dessus de créer un point de restauration système. Cela offre une sécurité au cas où la désinstallation du logiciel nuit au fonctionnement de Windows.

Cependant, si vous voulez vraiment effacer les traces de votre logiciel, je vous conseille soit de décocher la case, soit de bien veiller à supprimer le point de restauration système une fois le logiciel désinstallé.

#### Après Revo Uninstaller :

Après votre ou vos logiciels supprimés par **Revo Uninstaller**, pensez à vider la corbeille.

En effet, **Revo Uninstaller** risque de mettre dans la corbeille certains fichiers liés au logiciel, ainsi, en plus de laisser des traces, ces derniers ne seront pas écrasés si vous utilisez une commande pour écraser l’espace libre de votre disque dur.

Une fois **Revo Uninstaller** utilisé, et votre corbeille vidée, vous pouvez, en plus, écraser l’espace libre de votre disque dur, pour être sûre que même le fichiers supprimés associés au logiciel désinstallé ne pourront pas être récupérés

Pour se faire, vous pouvez vous rendre à cette [section](#bkmrk-purger-l%E2%80%99espace-libr), qui vous montre comment faire.

Cette action peut prendre un certain temps pour s’exécuter

### Sur Linux :

([Cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/ouvrir-et-utiliser-linvite-de-commandes#bkmrk-linux-%E2%80%93-ubuntu) pour savoir comment ouvrir l’invite de commande)

Vous pouvez d’abord lister tout les paquets installés avec la commande :

sudo apt list –installed

Ou bien lister les paquets qui vous intéressent, en filtrant par nom, avec cette commande :

sudo apt list –installed | grep <filtre>

Remplacez <filtre> par ce que vous voulez.

Vous pouvez ensuite purger le logiciel souhaité, avec la commande :

sudo apt-get purge <logiciel>

Remplacer <logiciel> pour le nom de logiciel à purger

#### Après la purge

Une fois votre ou vos logiciels purgés, vous pouvez, si vous le souhaitez, purger/écraser l’espace libre du disque dur, pour vous assurer qu’on ne pourra pas trouver de trace des logiciels désinstallés, à partir des fichiers supprimés.

Pour cela, rendez vous dans cette [section](#bkmrk-purger-l%E2%80%99espace-libr-0)

L’écrasement/purge de l’espace libre du disque dur peut prendre un temps assez conséquent

## Effacer les méta-données

Parmi les différents types de traces que vous pourriez avoir besoin d’effacer sur votre ordinateur, il y a aussi les méta-données.

Les méta-données sont toutes les données qui tournent autour de la donnée « principale » d’un fichier.

Pour donner un exemple plus clair, une photo peut avoir comme méta-donnés, l’appareil qui a servit à prendre la photo, la localisation correspondante au lieu d’où a été prise la photo, etc …

Ainsi, dans un fichier, en plus des données « principales » (par exemple, l’image en elle même dans le cas d’une photo), peuvent également êtres stockées d’autres données relatives à cette donnée « principale ».

Ces méta-données peuvent contenir des informations auxquelles vous n’avez pas envie que d’autres personnes n’aient accès.

Si vous avez par exemple pris des photos d’une action, il peut être pertinent d’y effacer les méta-données, avant de les publier sur internet

Je vais donc vous montrer comment effacer ces méta-données.

Vous pouvez également consulter [ce guide](https://wiki.extinctionrebellion.fr/books/securite-militante/page/effacer-les-metadonnees-dune-image), pour effacer les métadonnées d’une image, avec Gimp 4

### Signal

**Signal**, l’application de communication chiffrée que nous utilisons souvent au sein d’XR a la faculté de supprimer automatiquement les méta-données des photos/vidéos qu’on envoie.

Si vous envoyez par **Signal**, à quelqu’un, des photos ou vidéos que vous avez prises, leurs méta-données seront automatiquement supprimées

### Exifcleaner

ExifCleaner est un outil simple d’utilisation, disponible à la fois sur Windows, Linux et MacOS, qui va automatiquement retirer les méta-données de tout les fichiers glissé-déposé dans sa fenêtre.

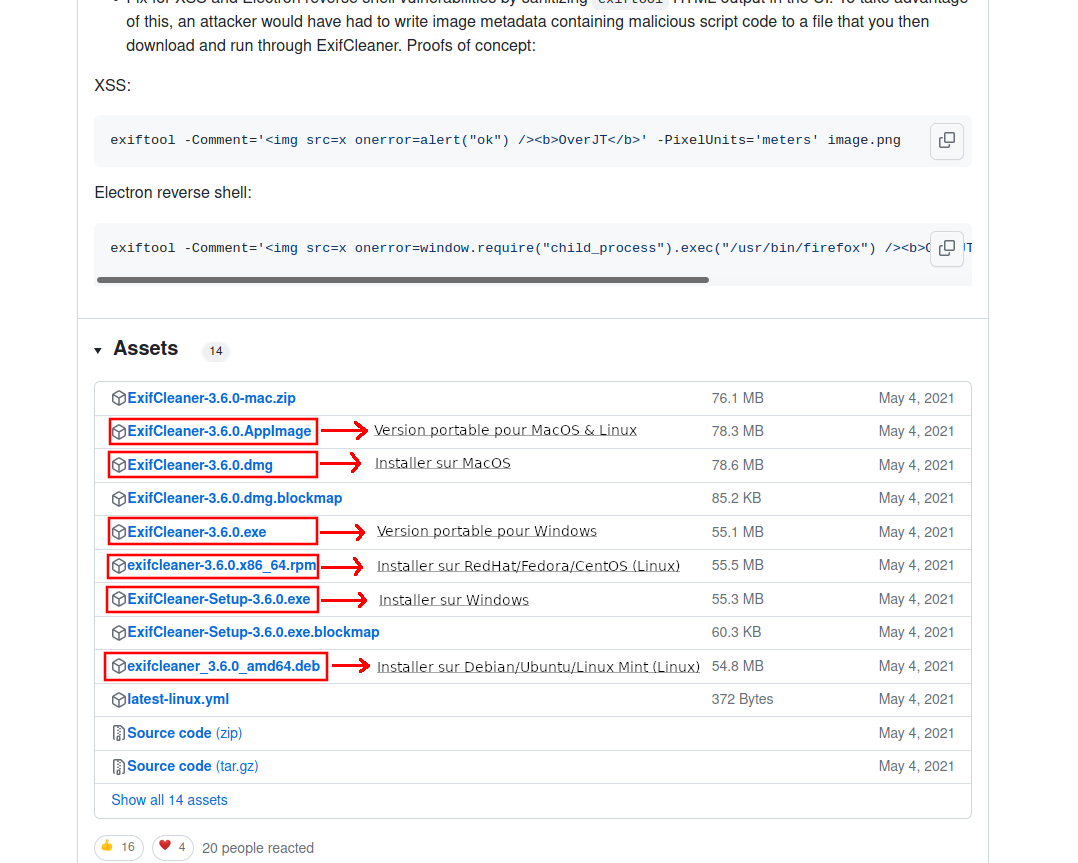

Pour l’installer rendez vous sur [cette page](https://github.com/szTheory/exifcleaner/releases).

Vous pouvez choisir le fichier à télécharger, en fonction de votre système d’exploitation, et de si vous voulez l’installer ou utiliser la version portable :

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/it5K0l4bttWOQsLC-tutos-effacer-traces-download-exifcleaner.png)

(Pour savoir ce qu’est un système d’exploitation, [cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-effacercacher-ses-traces-sur-ordinateur#bkmrk-explication-br%C3%A8ve%C2%A0%3A-))

La version portable signifie qu’il suffit simplement de lancer le fichier, pour lancer le logiciel, là où la version « installation » installe le logiciel sur votre ordinateur avant de pouvoir le lancer.

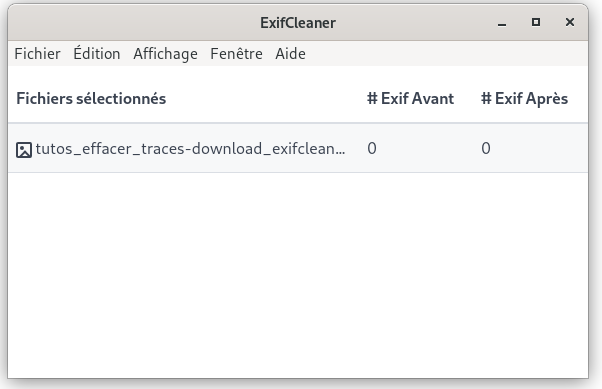

Une fois lancé, vous avez une fenêtre qui s’ouvre, et vous avez simplement à glisser/déposer le/les fichiers dans la fenêtre pour effacer automatiquement leurs méta-données.

[](https://wiki.extinctionrebellion.fr/uploads/images/gallery/2023-09/bu46RDcLUjjpE1tI-tutos-effacer-traces-window-exifcleaner.png)

### **Exiftool**

([Cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/ouvrir-et-utiliser-linvite-de-commandes) pour savoir comment ouvrir l’invite de commande)

Il existe également un outil en ligne de commande, assez efficace, qui s’appelle « exiftool ».

Cet outil est déjà installé de base sur le système Tails, cependant, si vous avez besoin de l’installer, vous pouvez faire une des choses suivantes :

**Si vous êtes sur Ubuntu :** Exécuter cette commande

sudo apt install libimage-exiftool-perl

**Si vous êtes sur un autre système d’exploitation :**

Suivre les instructions de ce lien dans la section correspondante à votre système d’exploitation :

[https://exiftool.org/install.html](https://exiftool.org/install.html#Unix)

Voici quelques exemples de commandes.

Voir les méta-données d’un fichier :

exiftool "<nom-du-fichier>"

Effacer toutes les méta-données d’un fichier :

exiftool -all= "<nom-du-fichier>" (l’espace entre le « all= » et le nom du fichier est à garder)

Effacer toutes les méta-données de tout les fichiers d’un dossier :

IFS=$'\\n' (Nécessaire si certains noms de fichiers contiennent des espaces)

exiftool -all= $(find <dossier> -type f)

Vous pouvez également voir [ce tutoriel](https://www.malekal.com/exiftool-ajouter-modifier-copier-les-metadonnees-de-vos-fichiers-en-ligne-de-commandes/) en ligne pour plus de détails

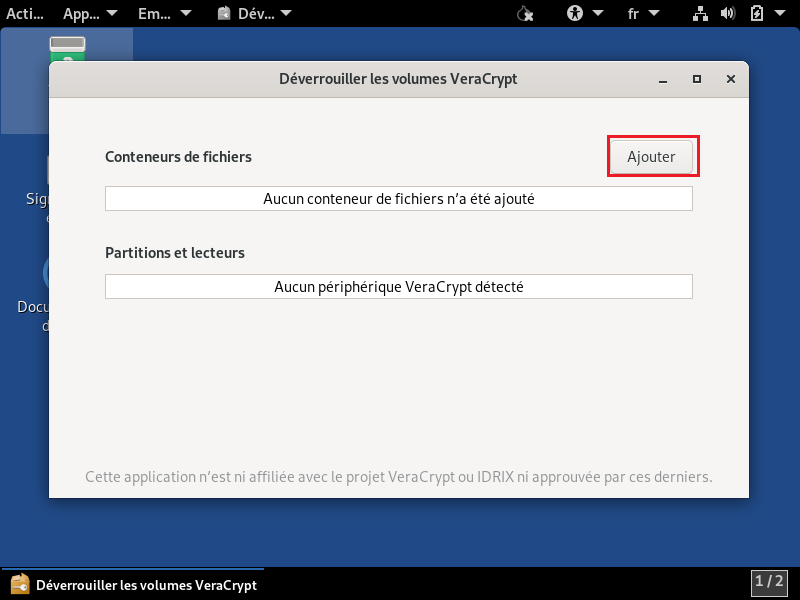

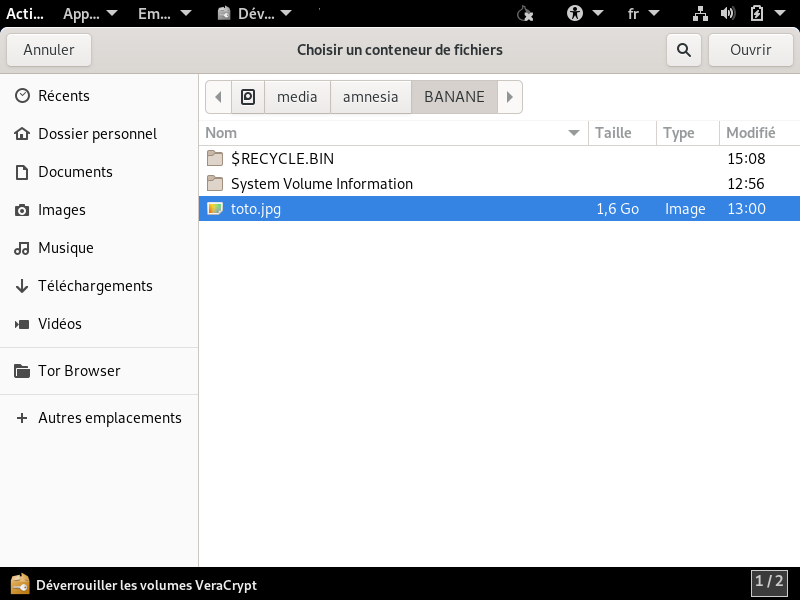

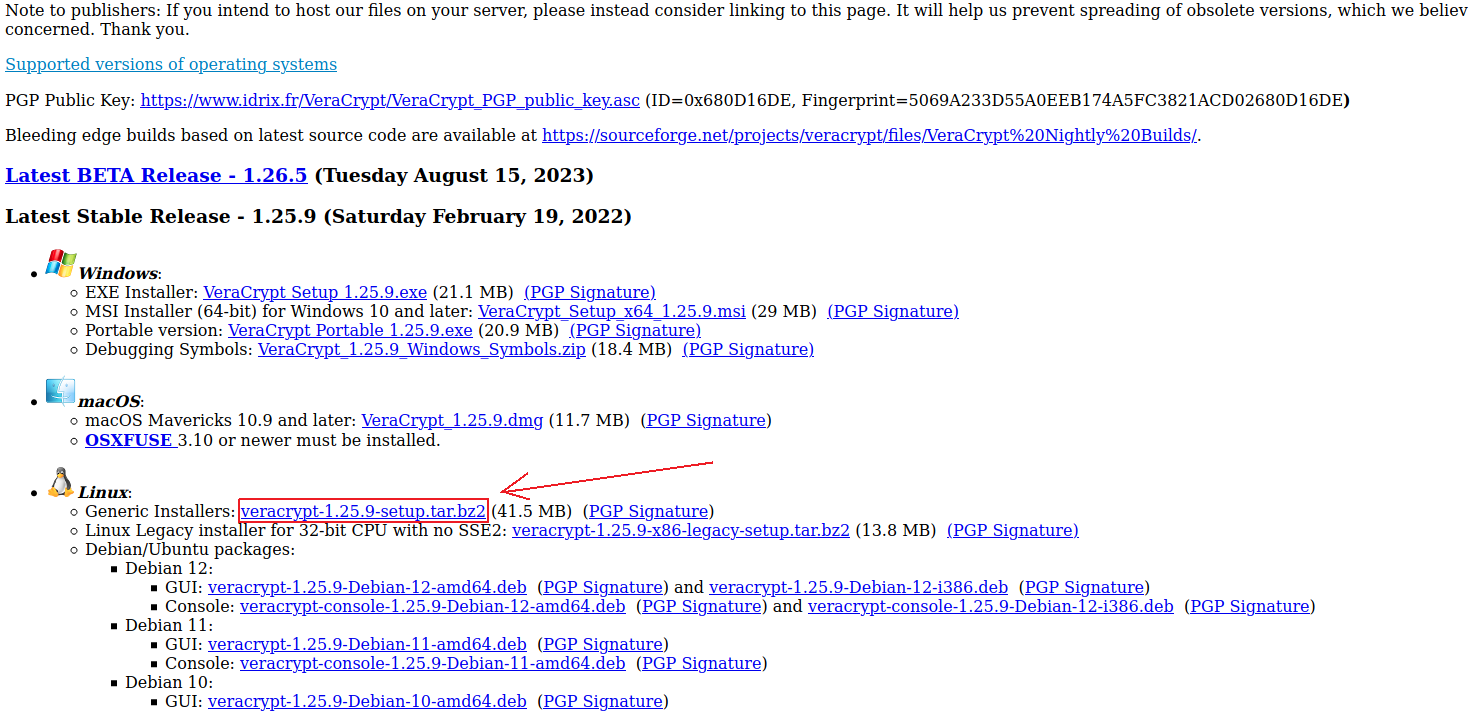

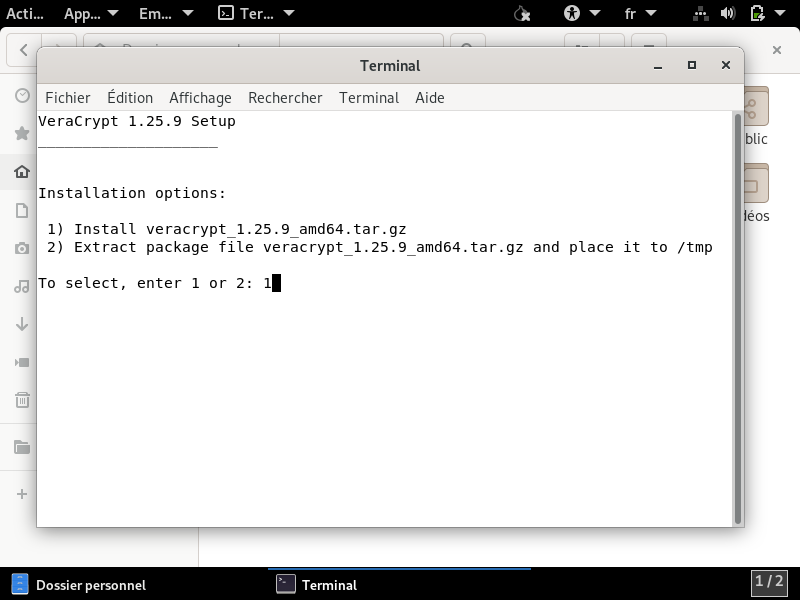

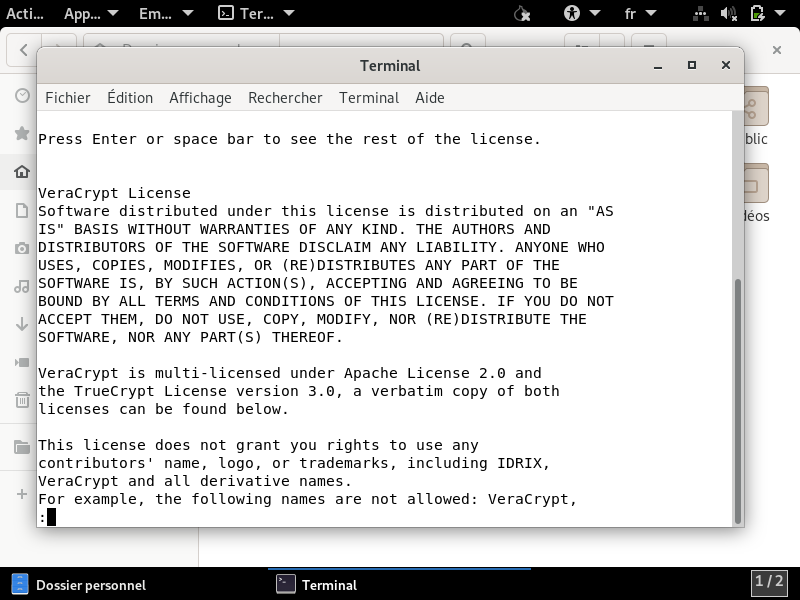

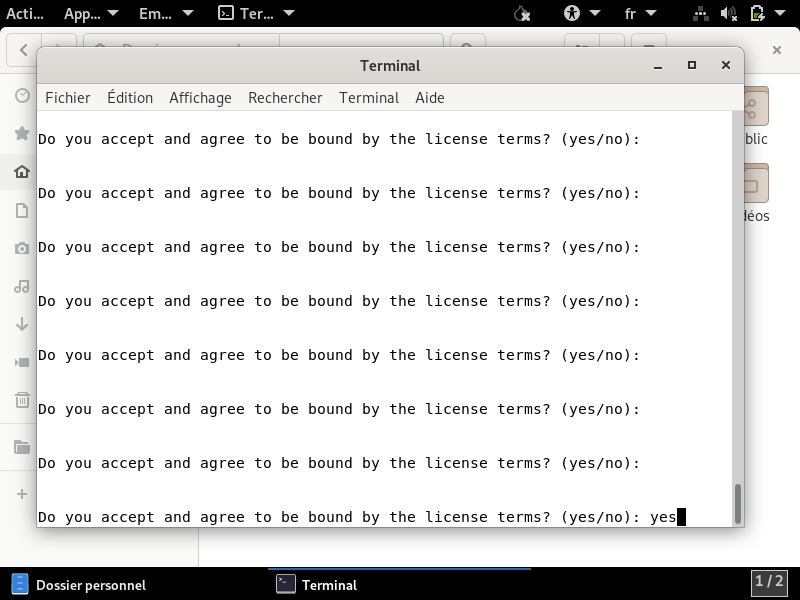

# T2 P2 - Chiffrer données avec VeraCrypt

Maintenant que nous avons vue dans la partie précédente des techniques pour effacer efficacement les traces de fichiers/logiciels sensibles de votre ordinateur, nous allons maintenant nous attaquer à une autre étape, celle du chiffrement des données !

Au delà des fichiers/logiciels sensibles dont vous voulez potentiellement effacer les traces, vous avez sans doute aussi besoin d’en stocker dans le cadre de vos activités, il est donc primordial de bien les protéger.

Pour cela, nous recommandons chez XR un logiciel assez puissant, et rapide à prendre en main en terme de chiffrement des données, qui s’appelle **Veracrypt**.

Ce logiciel sert à chiffrer à la fois des supports de stockages, que des fichiers.

Vous pouvez par exemple créer un faux fichier, en .png, ou .dll par exemple, et y mettre votre volume chiffré.

Il ne sera ainsi possible de savoir que ce fichier est en réalité un volume chiffré, qu’en essayant de l’ouvrir avec **Veracrypt**.

Mais trêve de balivernes ! Je vous donne ici le lien vers un tutoriel bien plus détaillé sur le fonctionnement et les particularités de ce logiciel, et comment l’utiliser :

Tutoriel VeraCrypt : [Cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/creer-un-espace-de-stockage-securise-avec-veracrypt "Créer un espace de stockage sécurisé avec VeraCrypt")

**Attention :**

Malgrés le fait que vos données soit chiffrées bien au chaud dans un volume VeraCrypt, il reste important d’avoir des copies, car le risque de perdre vos données est toujours présent.

Ces copies peuvent par exemple être d’autres volumes VeraCrypt sur d’autres ordinateurs.

Vous pouvez également les mettre sur un drive, de préférence chiffré, comme Proton Drive, vous permettant de toujours pouvoir accéder à vos données même si tout vos disques dur ont étés perquisitionnés par les FDOs !

## Et après?

Une fois votre ou vos volumes chiffrés, il peut être risqué de les déchiffrer et de travailler dessus depuis votre ordinateur « normalement ». En effet, même une fois chiffrés, votre ordinateur risque de mémoriser l’emplacement des fichiers qui ont été manipulés, l’activité que vous avez eu, et c’est encore pire s’il est infecté !

Vous devez sûrement vous dire, « Mais comment je fais dans ce cas pour faire mon business ? » et c’est une très bonne question !

Cela nous ramène à la [3ème partie de notre tutoriel](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t2-p3-utilisation-cle-usb-bootable), qui va concerner les clés USB bootables !

# T2 P3 - Utilisation clé USB bootable

Nous allons maintenant, dans la dernière partie de ce guide, présenter les clés USB bootables.

Afin que vous puissiez comprendre ce que vous faites, je pense qu’il est nécessaire de passer par quelques petites explications théoriques.

## C'est quoi une clé USB bootable ?

### Explication brève : Système d’exploitation

Avant d’expliquer ce qu’est une clé USB bootable, il est d’abord nécessaire d’expliquer brièvement ce qu’est un système d’exploitation.

Généralement, quand nous démarrons notre ordinateur, ce dernier démarre sur ce qu’on appelle un système d’exploitation (Operating System ou OS), cet « OS » peut être Windows, MacOS, Linux, etc. C’est cet OS qui vous permet en gros d’utiliser votre ordinateur

Ce dernier est généralement stocké sur le disque dur interne.

Il stocke sur votre disque dur tout un tas d’informations, comme les logiciels que vous avez installé, les fichiers que vous stockez, etc …

En plus de ça, il peut également retenir des données concernant l’utilisation que vous avez fait de votre ordinateur, que ce soit les logiciels que vous avez ouvert, les fichiers que vous avez utilisé, etc…

Dans le pire des cas, il peut même être « compromis » ou « infecté », pour enregistrer tout un tas d’informations supplémentaires qui seront directement envoyées à « l’attaquant », comme les frappes de votre clavier (keylogger), ou tout autre détail concernant votre activité numérique.

### Le but de la clé USB bootable

C’est pour éviter, ou du moins diminuer tout ces risques, que nous recommandons l’utilisation d’une clé USB bootable.

Le principe de cette clé USB bootable est de stocker une sorte de mini système d’exploitation, ainsi, au lieu de démarrer sur le disque dur, votre ordinateur démarrera sur l’OS de votre clé USB.

Nous appelons cela un « Live CD » ou « Live USB ». La particularité de cette méthode, est que le « mini » système d’exploitation hébergé sur votre clé USB ne retiendra aucune information, que ce soit d’éventuels logiciels installés, les fichiers utilisés/créés, les logiciels utilisés, etc …

Il y aura déjà installé de base tout les logiciels dont vous avez besoin, comme VeraCrypt, Libre Office, un gestionnaire de mode passe, Tor, Gimp, etc …

### Où stocker vos données militantes ?

Étant donné que le système d’exploitation de la clé USB ne retient en lui même aucune information, vous vous demandez sûrement comment faire pour travailler sur vos données ?

#### Disque dur ou périphérique externe

Il peut y avoir comme première solution de stocker vos données sur un autre support de stockage que la clé USB, cela peut être une autre clé USB, ou disque dur externe, ou tout simplement le disque dur interne de votre ordinateur, accessible quand vous avez démarré sur votre clé bootable.

Quelque soit le support de stockage sur lequel vous stockez vos données militantes, je vous recommande bien évidemment de les mettre dans un volume VeraCrypt, caché de préférence.

Dans le tutoriel de la partie 2 sur VeraCrypt, vous voyez comment créer un volume VeraCrypt sur votre ordinateur. Ce volume, qui est stocké sur le disque dur interne de votre ordinateur, peut très bien être accessible une fois que vous avez démarré sur votre clé USB bootable

#### La persistance

La persistance consiste à créer, à part, sur votre clé USB bootable un « espace » sur lequel vous pourrez y stocker vos données.

Ainsi, même si le système d’exploitation en lui même ne stocke rien, vous pourrez stocker sur cet espace toutes vos données militantes.

Cet espace peut être chiffré de base, tout comme il peut ne pas l’être en fonction de la solution utilisée.

Dans les 2 cas, je vous suggère fortement de mettre vos données dans un volume VeraCrypt caché si vous les stockez sur la persistance de la clé USB.

En effet, même si la persistance est chiffrée, les autorités pourront vous obliger à leur donner le mot de passe de déchiffrement, pour accéder aux données.

Si ces données sont elles même dans un volume VeraCrypt caché, vous aurez ensuite juste à leur donner le mot de passe du « faux » volume VeraCrypt, pour qu’ils n’accèdent pas à vos vrais données militantes

## Maintenant, la pratique !

Maintenant que vous avez survécu à l’explication théorique du pourquoi du comment, il est temps de passer à la pratique.

### Tails

Nous recommandons actuellement chez XR, le système Tails.

Tails est un système d’exploitation portable, installable sur clé USB, conçus pour éviter la surveillance, les publicités, la censure, et est particulièrement bien adapté à notre cas de figure.

Tails a également comme particularité de passer par le réseau Tor, tout ce que vous faites quand vous allez sur internet passe par ce réseau Tor.

Si vous voulez savoir ce qu’est le réseau Tor, vous pouvez consulter le tutoriel sur [comment naviguer en se protégeant ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t1-p1-les-outils-pour-se-proteger-en-ligne#bkmrk-le-navigateur-tor-%3A)

Si vous souhaitez en savoir plus sur le fonctionnement de Tails, vous pouvez vous rendre [ICI](https://tails.net/about/index.fr.html)

#### Sécurité : Attention à la persistance !

Vous pouvez sur Tails stocker certaines de vos données sur la persistance de la clé USB.

Cette persistance est chiffrée, mais les autorités pourrons légalement vous obliger à donner le mot de passe, pour déchiffrer cette persistance.

Pour éviter qu’ils accèdent aux données de votre persistance, vous pouvez soit :

\- Éviter qu’ils n’accèdent à votre clé USB, mais ce n’est pas garanti.

\- Rajouter sur votre persistance un volume VeraCrypt caché, pour ça, vous pouvez soit :

\- Copier sur cette persistence un volume Veracrypt que vous avez déjà créé au préalable, depuis le disque dur de votre ordinateur par exemple

\- Créer le volume VeraCrypt directement sur la persistence, depuis Tails, cependant il faut d’abord que vous installiez VeraCrypt qui n’est pas présent de base sur Tails, à partir de [ce tutoriel](https://wiki.extinctionrebellion.fr/books/securite-militante/page/tutoriels-tails#bkmrk-installer-veracrypt)

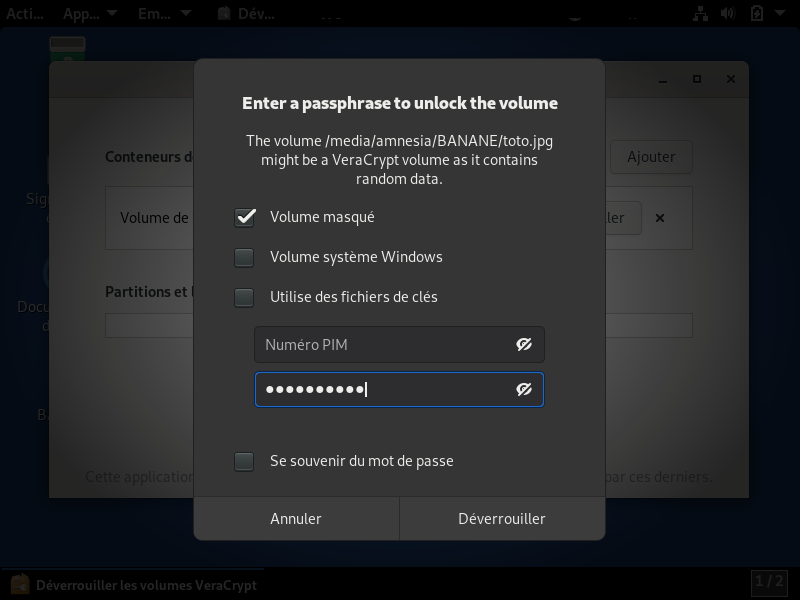

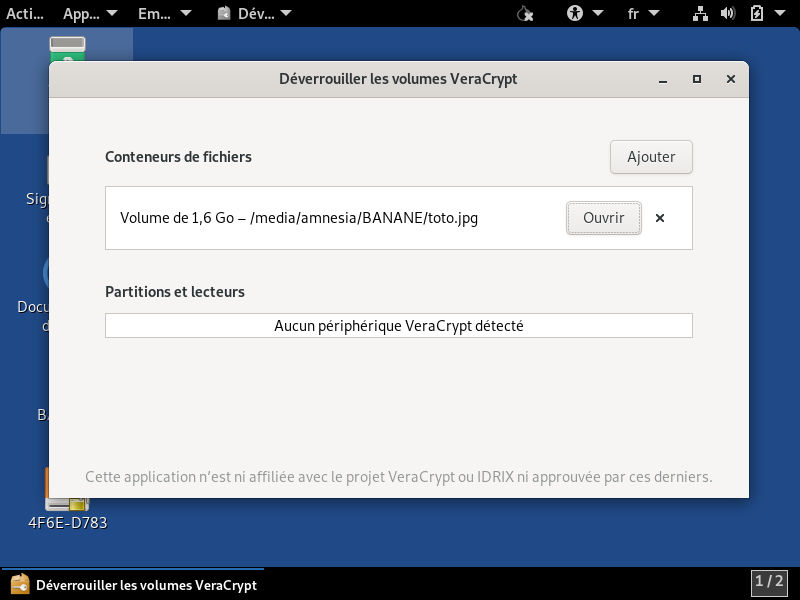

#### Accéder à vos volumes VeraCrypt

Bien évidemment, vous pouvez accéder à vos volumes VeraCrypt depuis Tails.

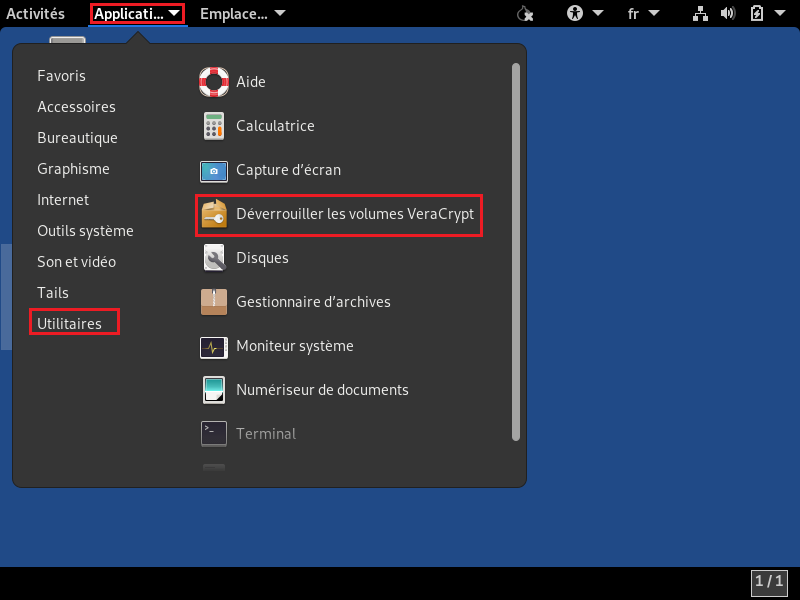

Il faut savoir que le logiciel VeraCrypt tel que présenté dans la deuxième section de ce guide n’est pas installé de base sur Tails, cependant vous n’en n’avez pas besoin pour ouvrir vos volumes, car il existe sur Tails un gestionnaire permettant de le faire (mais pas d’en créer), dont vous pouvez voir le [tutoriel ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/tutoriels-tails#bkmrk-gestionnaire-de-volu).

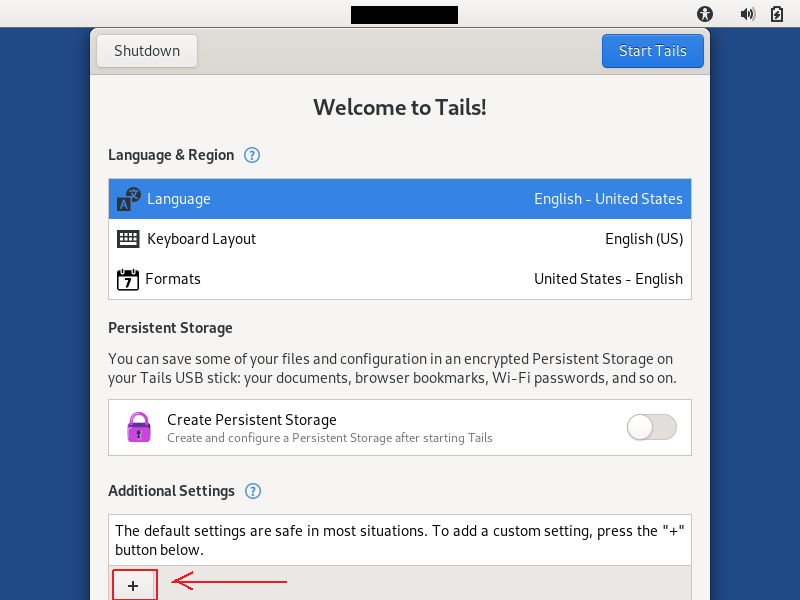

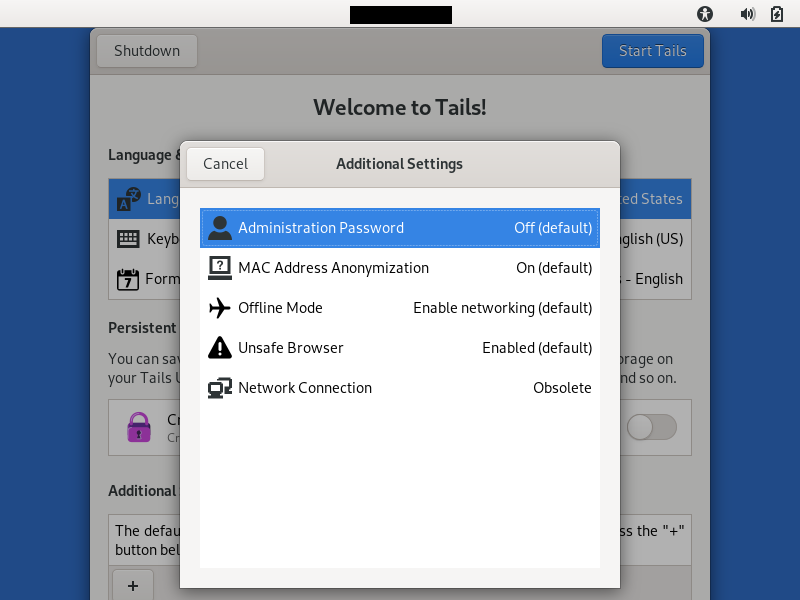

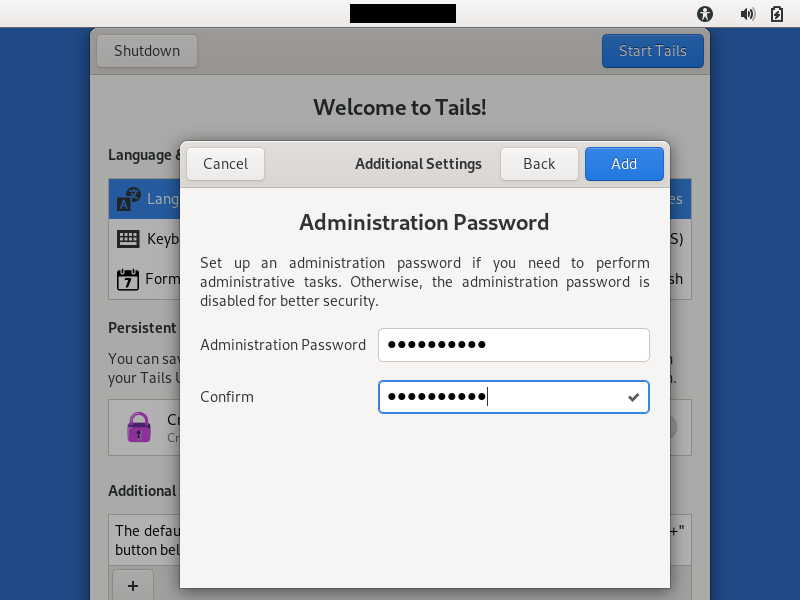

Si votre volume VeraCrypt se trouve autre part que sur votre persistance, comme sur un disque dur externe, ou sur votre disque dur interne, Tails vous demandera un mot de passe administrateur pour pouvoir y accéder. Pour savoir comment définir ce mot de passe administrateur, [cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/tutoriels-tails#bkmrk-mot-de-passe-adminis)

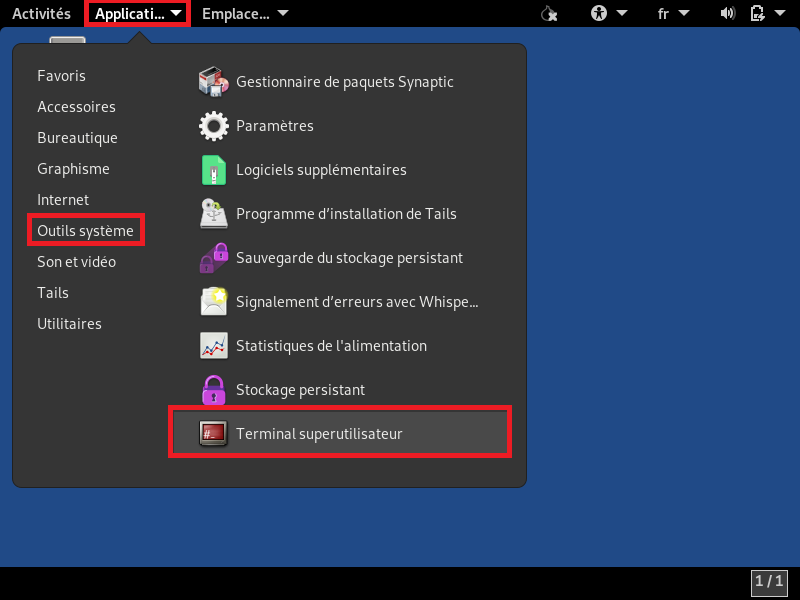

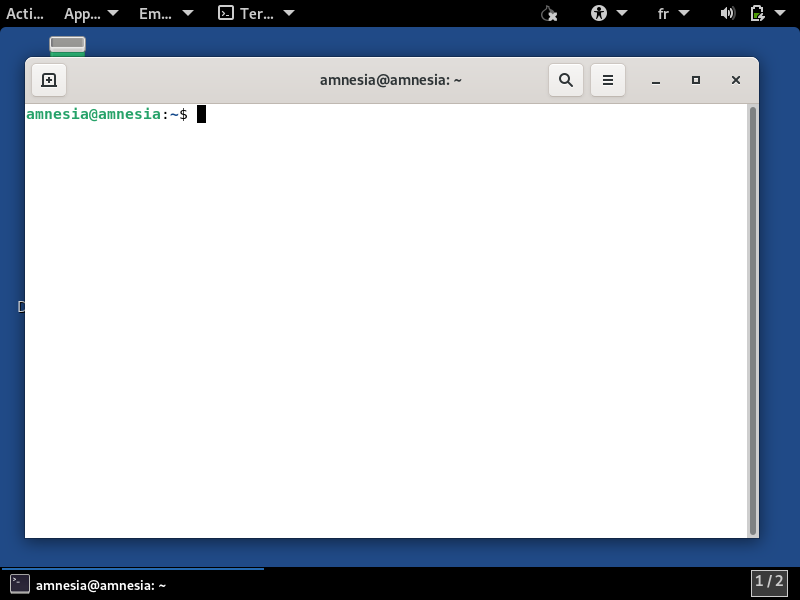

#### Installer/utiliser Tails

Concernant les étapes de l’installation et de l’utilisation de Tails, il existe sur les site des tutoriels très complets que je vais vous partager ici :

[Cliquer pour tutoriel installation/utilisation de Tails](https://tails.net/install/index.fr.html)

#### Mettre à jour Tails

Il peut être important de régulièrement mettre à jour la version de Tails présente sur votre clé USB.

[Cliquer pour tutoriel de mise à jour de Tails](https://tails.net/doc/upgrade/index.fr.html)

# T3 - Guide téléphone d'action

**Attention** : Ici, le terme de téléphone dit « anonyme » n’est utilisé non pas pour insinuer qu’il sera toujours anonyme à coup sûr (cet anonymat peut être compromis), mais que nous réduisons le plus possible les chances qu’il puisse être associé à votre identité (le risque zéro n’existe pas)

**Glossaire :**

- GAV : Garde à vue

- FDOs : Forces de l’ordre

## Deux types de téléphone d’action

Voici des sources et documentations du wiki sur le sujet des téléphones d’actions : [Cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/chapter/securiser-son-telephone "Sécuriser son téléphone")

Le but de ce document est de vous expliquer comment il est possible de se procurer un téléphone d’action.

Il existe globalement **2 « types » de téléphone d’action**, **ceux qui sont « anonyme » et ceux qui ne le sont pas.**

Un téléphone « anonyme » est un téléphone censé être détaché de votre identité, c’est à dire que s’il « borne »/se connecte à une antenne relaie, les autorités ne saurons en théorie par qu’il s’agit de vous, ce qui vous permet de vous protéger.

Bien sûr, cet « anonymat » n’est pas absolue, il n’est pas sûr à 100 % car le risque 0 n’existe pas, et il peut être compromis, nous y reviendrons plus tard.

L’usage d’un téléphone d’action « anonyme » est à adapter selon les cas, et il n’est pas forcement toujours judicieux d’en avoir un

Pour voir dans quel cas de figure avoir un téléphone d’action « anonyme » ou non « anonyme », vous pouvez consulter \[LINK\] le document sur les stratégies recommandées selon les cas de figure.

## Téléphone d’action non « anonyme »

Pour savoir ce qu’est un téléphone d’action non « anonyme », et comment vous en procurer, [cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t3-p1-guide-telephone-daction-non-anonyme "T3 P1 - Guide téléphone d'action non "anonyme"").

## Téléphone d’action « anonyme »

Pour savoir ce qu’est un téléphone d’action « anonyme », et comment vous en procurer, [cliquez ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/t3-p2-guide-telephone-daction-anonyme "T3 P2 - Guide téléphone d'action "anonyme"").

# T3 P1 - Guide téléphone d'action non "anonyme"

**Attention** : Ici, le terme de téléphone dit « anonyme » n’est utilisé non pas pour insinuer qu’il sera toujours anonyme à coup sûr (cet anonymat peut être compromis), mais que nous réduisons le plus possible les chances qu’il puisse être associé à votre identité (le risque zéro n’existe pas)

**Glossaire :**

- GAV : Garde à vue

- FDOs : Forces de l’ordre

Pour voir dans quel cas de figure avoir un téléphone d’action « anonyme » ou non « anonyme », vous pouvez consulter [en cliquant ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/guide-de-securite-numerique "Guide de sécurité militante et numérique") le document sur les stratégies recommandées selon les cas de figure.

## De quoi s’agit il ?

Un téléphone d’action non « anonyme » est tout simplement un téléphone d’action qui n’est pas nécessairement détaché de votre identité, il peut être possible de savoir qu’il s’agit de vous si vous vous connectez à une antenne relaie.

Ce type de téléphone d’action nécessite généralement moins de précautions et d’investissements que pour un téléphone d’action « anonyme ».

La question est donc, **à quoi sert il s’il n’est pas « anonyme » ?**

Il sert principalement, si vous avez besoin d’un téléphone sur une action, à avoir un téléphone « clean » sans données personnelle, militantes, ou compromettantes dessus.

Dans tous les cas de figure, en action, il est largement recommandé si on a besoin de ramener un téléphone, de ne pas prendre un téléphone perso avec potentiellement pleins de données dessus, en revanche, il n’est pas toujours forcément nécessaire d’avoir un téléphone « anonyme », ce type de téléphone non « anonyme » peut donc être plus adapté.

En effet, avoir un téléphone d’action « anonyme » demande plus de précautions et d’investissements, ainsi, dans certaines actions ne nécessitant pas autant de sécurité et/ou dans lesquelles on sait que son « anonymat » peut être facilement compromit, il est préférable de prendre ce type de téléphone d’action non « anonyme »

Si la police infecte votre téléphone pour vous surveiller (avec un logiciel malveillant) à l’issue par exemple d’une GAV, il est aussi préférable que ce ne soit pas votre téléphone perso de tout les jours

## Comment avoir mon téléphone d'action non "Anonyme" ?

C’est très simple ! N’importe quel vieux téléphone (pouvant faire tourner les applications dont vous aurez besoin en action) peut faire l’affaire. Un vieux téléphone à vous, à l’un ou l’une de vos proches, un téléphone d’occasion.

Concernant la carte SIM, comme il n’a pas vocation à être « anonyme », vous pouvez prendre votre carte SIM personnelle.

### Configurer le téléphone (si besoin)

Pour configurer le téléphone, que ce soit un « anonyme » ou non, si vous installez des applications comme Signal ou autre, sur Android, vous pouvez en installer sans avoir à créer de compte Google grâce à l’application « Aptoide ».

Pour installer cette application Aptoide, vous pouvez la télécharger sous forme d’un fichier sur le site du même nom depuis votre navigateur, et l’installer en exécutant le fichier.

## !! Précautions de sécurité à prendre

- S’assurer de le garder « clean », en le réinitialisant après vous l’être procuré, et en mettant dessus uniquement les données/applications dont vous avez besoin.

- Si vous savez que les FDOs ont pus y avoir accès, que ce soit en GAV ou autre, réinitialisez le.

- Par mesure de précaution et parce que ça ne coûte rien, il est préférable durant l’action par défaut le garder en mode avion avec wifi désactivé, et n’activer les donnée mobiles que quand vous en avez besoin. Cela vous rend moins traçable et réduit les risques.

Vous voilà fin prêt.e bandes d’écoterroristes !

# T3 P2 - Guide téléphone d'action "anonyme"

**Attention** : Ici, le terme de téléphone dit « anonyme » n’est utilisé non pas pour insinuer qu’il sera toujours anonyme à coup sûr (cet anonymat peut être compromis), mais que nous réduisons le plus possible les chances qu’il puisse être associé à votre identité (le risque zéro n’existe pas)

**Glossaire :**

- GAV : Garde à vue

- FDOs : Forces de l’ordre

Pour voir dans quel cas de figure avoir un téléphone d’action « anonyme » ou non « anonyme », vous pouvez consulter [en cliquant ici](https://wiki.extinctionrebellion.fr/books/securite-militante/page/guide-de-securite-numerique "Guide de sécurité militante et numérique") le document sur les stratégies recommandées selon les cas de figure.

## De quoi s'agit il ?

Contrairement à un téléphone d’action « basique » pouvant être attaché à votre identité, le téléphone d’action « anonyme » nécessite un certain nombre de précautions, pour qu’il ne soit pas directement reliable à votre identité.

Bien sûr, cet anonymat n’a rien infaillible et il peut être compromit, nous y reviendrons plus loin dans ce document.

## Comment un téléphone est-il « identifiable » ?

Avant de vous expliquer comment avoir un téléphone détaché de votre identité, expliquons rapidement comment un téléphone peut généralement être associé à votre identité.

Il existe tout d’abord 2 identifiants uniques (un peu comme des plaques d’immatriculation) permettant d’identifier votre carte SIM et votre téléphone :

\- Le code IMSI pour la carte SIM

\- Le code IMEI pour le téléphone en lui même

Quand votre téléphone se connecte au réseau mobile, que ce soit pour les appels/sms, ou pour internet, il se connecte inévitablement à des antennes relais, on appelle cela « borner », à partir de ce moment, il est possible de savoir quel couple de code IMSI/IMEI s’est connecté à quel endroit.

Que vous soyez à ce moment là derrière des logiciels comme Tor ou un VPN censés protéger votre IP sur internet ne change rien, on voit quand même sur quelles antennes relaies le téléphone s’est connecté, ainsi que ses codes IMEI et IMSI.

**On détecte votre identité à partir de votre téléphone dans les cas suivants :**

- Si votre carte SIM est associée à un abonnement téléphonique associé à votre identité, on sait que c’est vous.

- Si le code IMEI de votre téléphone a déjà été associé à votre identité, soit parce qu’il a été utilisé avec une SIM associée à votre identité, parce que la police à pus vous identifier et récupérer votre téléphone, ou qu’une autre association entre vous et ce tel a pus être faites antérieurement, on sait que c’est vous.

- Si votre téléphone borne (se connecte) depuis chez vous, on sait que c’est vous.